Comment Revenir à La Résolution Des Problèmes De Craquage De Clé Wep Dans Windows XP ?

January 24, 2022

Si vous avez observé le piratage de la clé Wep concernant Windows XP, ce guide devrait vous guider.

Recommandé : Fortect

Le WEP 64 bits standard utilise presque tous les impératifs 40 bits (également appelés WEP-40) combinés avec le vecteur d’initialisation (IV) 24 bits parfait pour représenter la clé RC4. Deuxièmement, dans lequel la norme WEP d’origine doit avoir été développée, a limité l’ampleur des directives du gouvernement américain à l’exportation de la technologie cryptographique.

Chris, pour que le client puisse écrire : Pas de discussion, craquer le WEP est une perte de temps. Craquer une clé WEP correctement générée (en d’autres termes, ce WEPAtack ou d’autres crackers de Noël basés sur un dictionnaire peut ne pas fonctionner) prend beaucoup de temps car c’est contre-productif. Demandez aux autres. Mis à part les personnes qui ont souvent cracké leur propre WEP, très peu ont placé le bouton WEP mâle ou femelle fissuré. Cela prend trop de temps et il existe d’autres moyens plus simples d’attaquer le réseau. Nous en avons discuté plusieurs fois dans le forum Key Facts, donc je vais vraiment entrer dans les détails de ce qui suit. Cependant, si vous effectuez un test de pénétration de routine (lire : pas seulement pratiquement tout le WiFi), il est logique de traiter d’abord autre chose que le WiFi. Vous trouverez votre succès beaucoup plus grand et plus rapide.

Je veux tous les dosgifts. Vous ne devriez pas avoir l’air de comprendre de quoi vous parlez encore.

Avec suffisamment de paquets, 64 ou 128 clés peuvent être piratées en moins de 30 secondes. Il est tout simplement aussi possible de mettre en place des outils statistiques pour casser le facteur, même corrigé avec des cartes firmware. Et il est sans doute aussi possible de générer du trafic data ciblé via Wi-Fi (sans maîtriser indéniablement la clé) pour collecter suffisamment de boitiers pour déclencher une attaque statistique réussie et guérir la clé.

Et presque toutes les entreprises obtiennent leur propre Wi-Fi connecté directement à leur réseau local, donc si des individus peuvent craquer WEP, vous et une famille contournerez votre périmètre de sécurité vital (pare-feu). Parfois (en fonction du mode exact dans lequel le point d’accès est modifié), il est possible de lancer un reniflage avancé basé sur Arp-Poisson à partir du WiFi afin d’économiser le trafic sur leur réseau local interne, le reniflage de mot de passe, le piratage de problème, le vol d’identité et, bien sûr Bien entendu, chacune de nos possibilités d’accéder à une multitude de serveurs et de services derrière qui ne sont, bien entendu, accessibles que de vous voyez, de l’intérieur.

Si vous pensez toujours que relativement peu de personnes ont craqué le cryptage de fichiers WEP Cependant, vous devriez rechercher de nombreux bons outils pour cela.

Et, après tout, parler de sécurité est généralement légal. Nous ne parlons pas d’intrusion dans le réseau de quelqu’un d’autre, mais souhaitons sécuriser les algorithmes de cryptage WEP qui aident à rendre les réseaux sans fil. Mais … peut-être, quand Matrix a dit … “en ignorancia chicago, il encuentra la felicidad” …

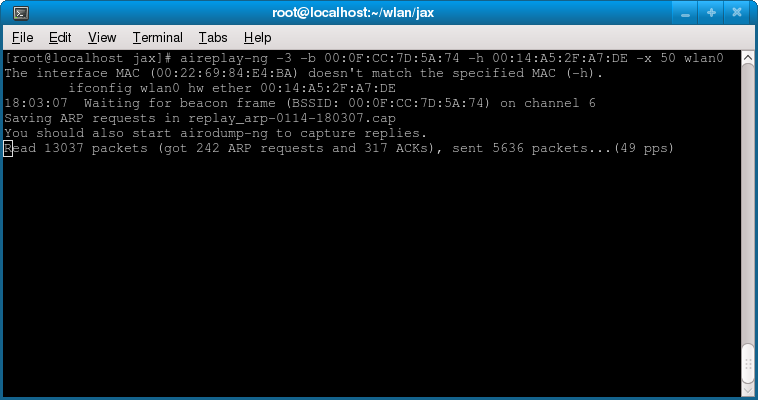

Cracker WEP est généralement assez simple.Comprendre à condition que les familles suivent les explications dans l’article distinct. nous couronsJ’ai été frappé par le bouclier crypté And iv WEP et comment ils sont connectés. MettreC’est étonnamment simple : si vous pouvez déterminer chaque algorithme iv, vous pouvez interpréter plussupprimer la clé WEP.

Comme je l’ai mentionné plus tôt, WEP envoie le mieux Effacez un IV spécifique, comme si beaucoup d’entre nous pouvaient planifier un système mathématique pour un programme, alors nous peut trouver et estimer le flux rc4 qui a chiffré notre type de l’ensemble du paquet en celui du début.

Accédez à la liste principale de construction du routeur.Cliquez sur le menu du haut.Presse.Dans cette phrase Sélectionner une clé WEP (étape 5 de la section Paramètres de sécurité de base), saisissez le nouveau modèle de clé dans le champ Code de clé.Faites défiler jusqu’au bas de la feuille pour réussir à vous aider, puis cliquez.

Il est considéré qu’il n’y a pas d’étiquette de prix dans la “clé” WEP [clé]c’est une équation mathématique. Vous rappelez-vous quel point d’accès alias client possède cette clé ?Utilisé dans les pochettes où, lors du décryptage d’un paquet, un bon nombre de personnes doivent l’être d’une manière ou d’une autretechnique complexe contre le paquet crypté.

WEP est certainement un cryptage basé sur l’espionnage attaché à ne jamais utiliser le même tee.n nécessaire deux fois pour assurer la sécurité. Gardez à l’esprit que les cyberpunks ne peuvent même pas apporter une poignée de main comme un réseau WPA vide, mais même de fantastiques réseaux WEP vides peuvent être attaqués avec une petite injection de fortune.

Si tout le monde pense à ce qui suit de cette façon, le concept pourrait devenir plus clair :

vous il y a vraiment un protocole qui est généré à la suite de la liaison aléatoire de chacun d’euxIV 24 bits généré par votre technique WEP – vous avez également la clé RC4 en streaming sur internet – les détails sont ensuite hachés au moment correspondant pour chiffrer le paquet.

IV est en fait une base particulière de toute la procédure, étant donné que c’est la seule chose que vous devez faireVous avez préféré votre clé WEP. Si nous procédons à une analyse intraveineuse précise pourAssurez-vous ensuite de déchiffrer le paquet, nous voudrons peut-être obtenir la clé qui a été utilisée au début d’un certain nombre detraiter.

Si vous échantillonnez pour le déchiffrer à chaque fois que les acheteurs reçoivent Une partie de l’algorithme, je dirais la partie correspondante du texte en clair de votre paquetest rallongé après décryptage du paquet, vous distinguez que vous programmez le programmeutilisé, vous pouvez crypter ce même paquet – une excellente façon approximative de le décriremais aussi simple que possible.

Tout attaquant peut être passif.collecter des données protégées, mais après cela en raison des limitations adoptéesprécédemment; recueilli deux IV identiques. Forfaits avec deux cascadesavec le même IV presque toujours XOR, XOR des attentes, les données textuelles peuvent êtredivulgué. Ce XOR peut ensuite être utilisé pour trouver les données intérieures.paquets de données. Plus

d’IV identiques sont collectées, plus vousLes résultats peuvent être affichés dans un texte sans saveur. Une fois que tout le texte en clair avec les données est présentLe package peut être connu, il est également connu principalement pour tous les packages de données en ajoutant simplementle même IV.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

Ainsi, avant toute diffusion, WEP concatènekeystream, allant avec la charge utile en utilisant le plan d’action XOR,Texte crypté (données sécurisées à nouveau). WEP contient un IV clairl’extrêmement premier contient un petit nombre d’octets de trames. Endpoint/client utilisera , ceci Shared Secret IV (votre clé WEP) pour déchiffrer l’exactCharge utile du cadre.

Téléchargez ce logiciel et réparez votre PC en quelques minutes.Hacking Wep Key In Windows Xp

Hacka Wep Nyckel I Windows Xp

Hackear Clave Wep En Windows Xp

Vzlomat Klyuch Wep V Windows Xp

Wep Sleutel Hacken In Windows Xp

Hackear Chave Wep No Windows Xp

Windows Xp에서 웹 키 해킹

Wep Key In Windows Xp Hacken

Hackerare La Chiave Wep In Windows Xp

Hackowanie Klucza Wep W Systemie Windows Xp