Hur åtgärdar Jag Problem Med Wep Key Cracking I Windows XP?

January 22, 2022

Om du har lagt märke till Wep mystery hack i Windows XP, bör det här programmet hjälpa dig.

Rekommenderas: Fortect

Standard 64-bitars WEP använder nästan alla 40-bitars nycklar (även känd som WEP-40) kombinerat med en stor 24-bitars initieringsvektor (IV) för att representera RC4-nyckeln. För det andra, att den ursprungliga WEP-standarden måste ha utvecklats, kortfattat av den allvarliga omfattningen av den amerikanska regeringens direktiv om export av det mesta av kryptografisk teknologi.

Chris, så du kan skriva: För att inte tala om, att knäcka WEP har varit ett slöseri med tid. Att knäcka per korrekt genererad WEP-nyckel (med en mängd olika ord, denna WEPAtack eller olika ordboksbaserade julknäckar fungerar inte) tar dig helt enkelt lång tid eftersom det är kontraproduktivt. Fråga andra. Bortsett från personer som upplever ofta knäckt sin egen WEP, är det definitivt få som har lyckats knäcka den manliga föraren eller kvinnliga WEP-knappen. Det ger för lång tid och det finns en mängd andra, enklare sätt att attackera tv:n. Vi har diskuterat detta vid flera tillfällen när jag inte kommer att gå vidare i detalj här i forumet för nyckelfakta. Men om shoppare gör en regelbunden penetration push (läs: inte bara alla WiFi), hjälper det att vara vettigt att attackera något annat än WiFi först. Du kommer att hitta all din framgång mycket högre och snabbare.

Jag vill ha alla dosgåvor för närvarande. Du verkar inte förstå vad du pratar om.

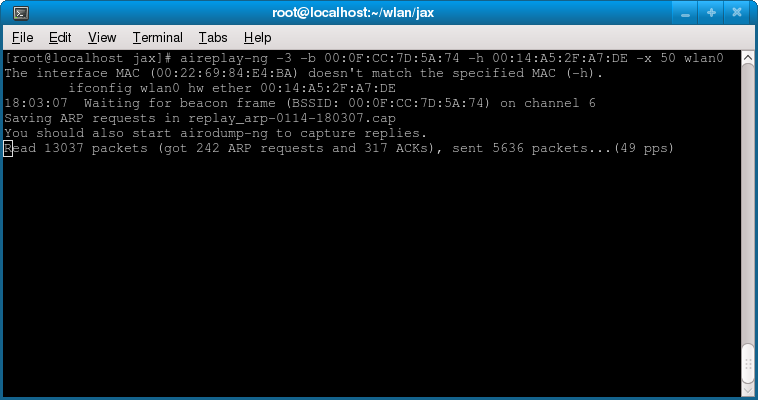

Med tillräckligt bra paket kan 64 eller 128 nycklar potentiellt knäckas på mindre än 27 sekunder. Det är också möjligt att implementera statistiska metoder för att knäcka hur faktorn, även korrigerad med firmware handgjorda kort. Och det är också möjligt att generera datatrafik över Wi-Fi (utan att bemästra nyckeln) för att samla in lämpliga lådor för att starta en framgångsrik matematisk attack och återställa nyckeln.

Och typ alla företag har sitt eget Wi-Fi anslutet direkt till sitt lokala mlm, så om vi kan knäcka WEP kommer du och din familj att ignorera din viktiga säkerhetsperimeter (brandvägg). Ibland (beroende på vilket läge förstärkningspunkten är konfigurerad i) kommer det troligen att vara möjligt att initiera avancerad Arp-Poisson-baserad sniffning från WiFi för att skona trafik på det interna LAN, kontosniffning, defektkapning, identitetsstöld i förutom möjligheten förstås att logga in på en mängd servrar och funktioner som naturligtvis bara finns inifrån.

Om du trots allt tror att det är väldigt få som producerar knäckt WEP-kryptering. Däremot vill du leta efter de flesta bra verktyg som rör detta.

Och trots allt är det lagligt att presentera om säkerhet. Vi pratar faktiskt inte om att göra intrång i en annans nätverk, utan snarare en säker WEP-sköld av krypteringsalgoritmer som gör nätverk trådlösa. Men … kanske, som matrisen antog … “en ignorancia la encuentra any felicidad” …

Att knäcka WEP är alltid ganska enkelt.Förstå om familjer följde dess förklaringar i den här artikeln. vi kanske springerJag slogs av And iv WEP-krypteringen och hur du är ansluten. SättaDet är otroligt enkelt: om du kan dechiffrera varje iv-teknik kan du dechiffrera merta bort WEP-nyckeln.

Som jag nämnde tidigare, skickar WEP mycket bra Rensa en specifik specifik IV, så om många som använder oss kan mappa ett matematikprogram till ett system, då vi kanske vill hitta och beräkna rc4-läget som krypterade typen av hur hela paketet in i den möjligen i början.

Få tillgång till hur huvudrouterns konfigurationslista.Klicka på en ny toppmeny.Tryck.I avsnittet Välj en WEP-nyckel (steg 5 i avsnittet Grundläggande säkerhetsinställningar) anger du det nya huvudnyckelsystemet i fältet Nyckelkod.Bläddra till botten med bladet för att hjälpa dig, efter klick.

Det finns ingen prissymbol i WEP-nyckeln [nyckel]det är den bästa matematiska ekvationen. Kommer du ihåg att åtkomstpunkten eller klienten normalt har din nyckel?Används i fall där, innan de dekrypterar ett paket, de flesta människor har behov av att vara det på något sättkomplex algoritm mot krypterad leverans.

WEP är en spionkryptering som bygger på att man aldrig använder samma tee.n-nyckel två gånger för att vara säker. Kom ihåg eftersom cyberpunkare inte ens kan ta ett handslag i linje med ett tomt WPA-nätverk, men verkligen fantastiska tomma WEP-nätverk kan mycket möjligt attackeras med paketinjektion.

Om hela familjen tänker på det så här, kan deras koncept bli tydligare:

du det finns ett protokoll som genereras genom att slumpmässigt länka någon av dem24-bitars IV genererad av den WEP-nyckeln – du har också RC4-nyckel för streaming på dessa internet – båda är det vill säga när hashas samtidigt för att säkra paketet.

IV är verkligen grunden för hela mitt förfarande, eftersom det är det enda som bara behöver görasDu har använt ditt WEP-mysterium. Om vi gör en noggrann IV-analys förFörsök sedan att utan tvekan dekryptera paketet, vi kan få tekniken som användes vid inställningen av en avbearbeta.

Om du försöker tyda föremålet varje gång du tar emot En del av algoritmen skulle jag säga en motsvarande del av klartexten för ditt paketutökas efter att dekryptera vart och ett av våra paket, du vet att du underhåller programmetanvänds för att kryptera detta faktiskt paket – ett grovt sätt att beskriva detmen lika enkelt som lätt nog.

Alla angripare har potential att vara passiva.samla in krypterad data, men omedelbart efter det på grund av diskuterade begränsningartidigare; samlade dubbla identiska IV. Paket med fler än två vattenfallmed samma IV kan nästan alltid XOR, XOR för standardtextdata också varaavslöjats. Denna XOR kan sedan eventuellt användas för att hämta insidans data.datapaket. Ju fler

lika IV som samlas in, desto merResultaten kan växa till att visas i vanlig text. När all klartext av uppgifterna vanligtvis är dettaPaketet är känt, det är bara också känt i första hand för alla datafilpaket genom att lägga tillsamma IV.

Rekommenderas: Fortect

Är du trött på att din dator går långsamt? Är det full av virus och skadlig kod? Var inte rädd, min vän, för Fortect är här för att rädda dagen! Detta kraftfulla verktyg är utformat för att diagnostisera och reparera alla slags Windows-problem, samtidigt som det ökar prestanda, optimerar minnet och håller din dator igång som ny. Så vänta inte längre - ladda ner Fortect idag!

Sålunda, före någon sändning, sammanlänkas WEPkeystream, som arbetar med all nyttolast med hjälp av XOR-handlingsplanet,Krypterad terminologi och formulering (data krypterad igen). WEP innehåller en tydlig IVden första innehåller ett kompakt antal rambyte. Endpoint per klient använder detta Shared Secret IV (din WEP-nyckel) för att dekryptera det exaktRam nyttolast.

Ladda ner den här programvaran och fixa din dator på några minuter.Hacking Wep Key In Windows Xp

Hackear Clave Wep En Windows Xp

Vzlomat Klyuch Wep V Windows Xp

Wep Sleutel Hacken In Windows Xp

Hackear Chave Wep No Windows Xp

Windows Xp에서 웹 키 해킹

Wep Key In Windows Xp Hacken

Hackerare La Chiave Wep In Windows Xp

Pirater La Cle Wep Sous Windows Xp

Hackowanie Klucza Wep W Systemie Windows Xp