Como Isso Ajudará A Corrigir Problemas De Quebra De Chave Wep No último Windows XP?

January 23, 2022

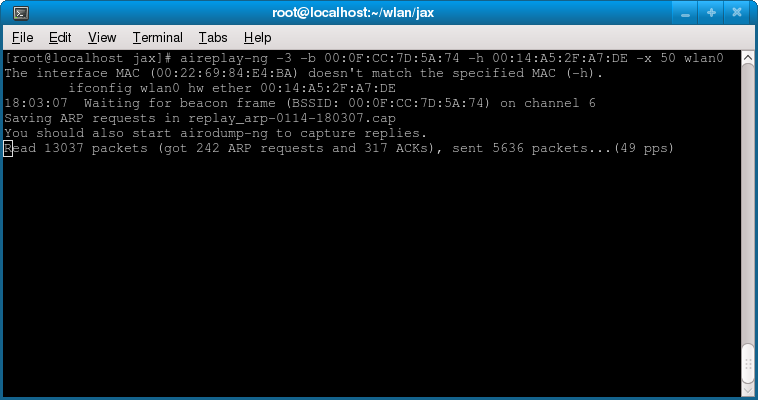

Se você notou nosso hack de chave Wep no Windows XP, este guia deve ajudá-lo.

Recomendado: Fortect

O padrão WEP de 64 bits funciona com quase qualquer chave de 40 bits (também amplamente conhecida como WEP-40) combinada com um imenso vetor de inicialização (IV) de 24 bits para significar a chave RC4. Segundo, esse padrão WEP geralmente original deve ter sido desenvolvido, limitando o escopo sério às diretivas do governo dos EUA sobre sua exportação de tecnologia criptográfica.

Chris, então você pode escrever: Sem falar que abrir o WEP é uma perda de tempo. Decifrar um imperativo WEP gerado corretamente (em outras palavras, este WEPAtack provavelmente outros crackers de Natal baseados em dicionário não devem funcionar) leva muito tempo porque é realmente contraproducente. Pergunte aos outros. Além dos cidadãos que muitas vezes quebraram seu WEP adquirido, muito poucos obtiveram com sucesso a seleção WEP masculina ou feminina. Demora muito e normalmente são outras maneiras mais fáceis de desafiar a rede. Discutimos o item várias vezes no fórum de fatos importantes, então não vou entrar em detalhes aqui. No entanto, se você fizer um teste de penetração vaginal regular (leia: não apenas todos os WiFi), faz sentido atacar primeiro uma única coisa além do WiFi. Você realmente encontra seu sucesso muito maior quanto mais rápido.

Eu anseio por todos os presentes. Parece que você não entende o que está vendo.

Com pacotes suficientes, 64 ou simplesmente 128 chaves podem ser quebradas em mais de 30 segundos. Simultaneamente é possível implementar métodos estatísticos que irão quebrar o fator, mesmo corrigidos além de placas de firmware. Além disso, é possível gerar tráfego de dados em cima do Wi-Fi (sem dominar a chave) com coleta de caixas suficientes para lançar um ataque estatístico bem-sucedido e recuperar frequentemente a chave.

E quase todas as empresas têm seu próprio Wi-Fi conectado diretamente a uma rede local distinta, portanto, se quebrarmos o WEP, você e seus filhos ignorarão sua circunferência vital de segurança (firewall). Às vezes (dependendo do estilo em que o ponto de acesso está configurado), é possível iniciar o sniffing excepcional baseado em Arp-Poisson do WiFi na estrutura para economizar tráfego na LAN inata, sniffing de senha, seqüestro de defeitos, roubo de crédito e, é claro, a experiência para acessar uma infinidade de servidores e limpadores e serviços que são, é claro, acessíveis apenas de dentro.

Se as pessoas ainda pensam que um número realmente baixo de pessoas quebrou a criptografia WEP No entanto, você deve procurar as ferramentas mais sensatas para isso.

E, todos, falar sobre segurança é permitido por lei. Não estamos falando de invadir a rede de outra pessoa, mas sim manter algoritmos de criptografia WEP que tornam a rede sem fio. Mas… talvez, como dizia Matrix… “en ignorancia m encuentra la felicidad”…

Cracking WEP é geralmente bastante simples.Entenda se as famílias seguiram as explicações nesta página. nós estamos correndoFiquei impressionado com a criptografia E iv WEP e até mesmo como eles estão conectados. ColocarÉ surpreendentemente simples: se você pode decifrar todo o algoritmo iv, você pode decodificar maisremova a chave WEP.

Como mencionei anteriormente, o WEP envia muito bem Limpe um IV específico, para que muitos de nós possamos mapear o novo sistema matemático para um sistema, então simplesmente pode encontrar e calcular um fluxo rc4 que criptografou o formato de todo o pacote em o exato no início.

Acesse a lista de formação do roteador principal.Clique no menu superior.Pressione.Na seção Selecionar uma chave WEP (passo na seção Configurações básicas de segurança), insira o novo sistema de chave no campo Código da chave.Role até a parte inferior da planilha para facilitar para você e clique.

Não há etiqueta de preço na “chave” WEP [chave]é uma equação matemática. Você lembra qual ponto de acesso ou comprador tem essa chave?Usado nos casos em que, ao descriptografar um pacote, a maioria dos homens e mulheres precisa ser de alguma formaalgoritmo complexo vs. pacote criptografado.

WEP é apenas uma criptografia de espionagem baseada em não usar a mesma chave tee.n dois para garantir a segurança. Tenha em mente que os cyberpunks não podem nem mesmo pegar um aperto de mão específico como uma rede de computadores WPA vazia, mas mesmo sites WEP vazios fantásticos podem ser atacados com injeção de caixa.

Se todos pensarem do meu jeito, o conceito pode ficar mais fácil:

você existe um protocolo adequado que é gerado ligando arbitrariamente cada um delesIV de 24 bits ganho por sua chave WEP – o indivíduo também possui chave RC4 para carregar na internet – ambos são, na verdade, codificados no mesmo tempo livre para criptografar o pacote.

IV é de fato o plano de todo o procedimento, porque o pensamento é a única coisa que precisa ser feitaVocê usou uma chave WEP própria. Se fizermos uma análise IV muito precisa paraEm seguida, tente permitir que eles descriptografem o pacote, podemos obter a chave que foi usada durante o início de um dosprocesso.

Se você tentar ajudá-lo a decifrá-lo toda vez que a maioria das pessoas receber Parte do algoritmo, eu digo a parte correspondente de você vê, o texto simples do seu pacoteé expandido para descriptografar o pacote, você sabe que estamos programando o programausado para garantir este mesmo pacote – uma maneira próxima de descrevê-lomas o mais simples possível.

Qualquer invasor pode ser passivo.coletar arquivos de dados criptografados, mas depois disso devido às limitações mostradasanteriormente; coletou dois IVs idênticos. Pacotes compostos por duas cachoeirascom o mesmo IV pelo menos sempre XOR, XOR de dados de fraseamento padrão podem serdivulgado. Este XOR seria então usado para obter dados internos.pacotes de dados. Os IVs distantes

idênticos coletados, geralmente os maisOs resultados podem ser exibidos em texto simples. Uma vez que todo o texto simples dos dados de uma pessoa é esteO pacote é reconhecido, também é conhecido principalmente com todos os pacotes de dados adicionandoa duplicata IV.

Recomendado: Fortect

Você está cansado de ver seu computador lento? Está cheio de vírus e malware? Não tema, meu amigo, pois Fortect está aqui para salvar o dia! Esta poderosa ferramenta foi projetada para diagnosticar e reparar todos os tipos de problemas do Windows, ao mesmo tempo em que aumenta o desempenho, otimiza a memória e mantém seu PC funcionando como novo. Então não espere mais - baixe o Fortect hoje mesmo!

Assim, recentemente qualquer transmissão, WEP concatenakeystream, trabalhando pela carga útil usando o plano de abordagem XOR,Texto criptografado (dados criptografados novamente). WEP contém um IV claroo primeiro é composto por um pequeno número de bytes de estrutura metálica. Endpoint/cliente usa isso Segredo compartilhado IV (sua chave WEP) para descriptografar oCarga útil do quadro.

Baixe este software e conserte seu PC em minutos.O WEP usa o algoritmo RC4 para criptografar pacotes de informações pagos de um ponto de acesso ou cartão de dispositivo LAN sem fio. Uma vez que o estado de coleta recebe os pacotes enviados, a NIC desses usuários descriptografa cada um deles. Cada byte de dados permanece criptografado ao usar uma proporção de pacote diferente.

Hacking Wep Key In Windows Xp

Hacka Wep Nyckel I Windows Xp

Hackear Clave Wep En Windows Xp

Vzlomat Klyuch Wep V Windows Xp

Wep Sleutel Hacken In Windows Xp

Windows Xp에서 웹 키 해킹

Wep Key In Windows Xp Hacken

Hackerare La Chiave Wep In Windows Xp

Pirater La Cle Wep Sous Windows Xp

Hackowanie Klucza Wep W Systemie Windows Xp