Formatieren Sie Externe Festplatten Von NTFS Bis Fat32 Mac Easy Fix Solution

March 5, 2022

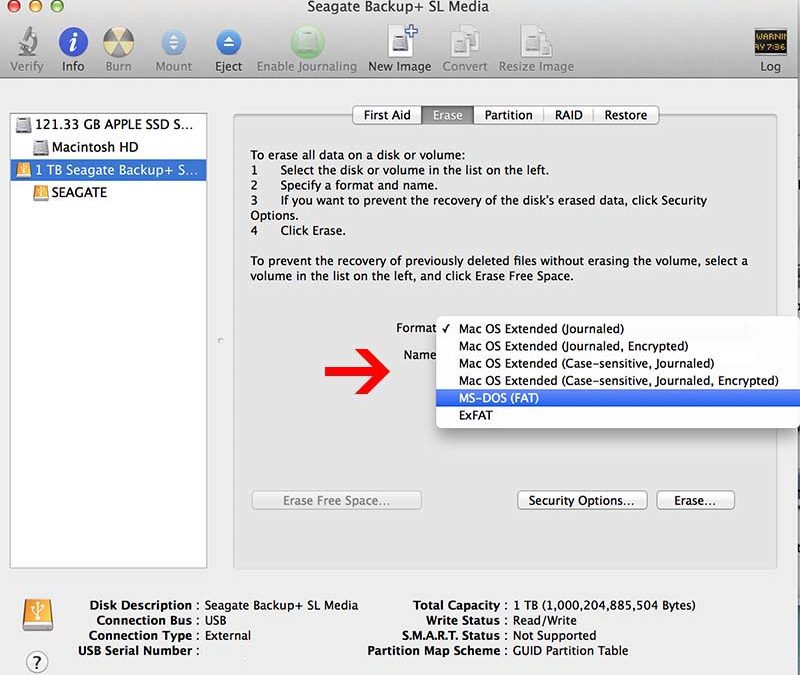

Empfohlen: Fortect

Wenn Sie mit eine externe Festplatte von NTFS auf Fat32 Mac umformatieren möchten, sollte Ihnen dieser Ansatz-Artikel helfen.Stecken Sie Ihr persönliches USB-Laufwerk in Ihren Mac. Kaufen Sie dann Anwendungen> Dienstprogramme und starten Sie dann das Festplattendienstprogramm. Wählen Sie jedes USB-Laufwerk hier in der Seitenleiste des Festplattendienstprogramms aus. Wählen Sie in der Symbolleiste des Festplatten-Dienstprogramms Löschen aus. Geben Sie Ihrer Diskette eine Erwähnung und wählen Sie manchmal MS-DOS (FAT32) vielleicht ExFat aus dem Menü Format.

PeStudio. >Hacker verarbeiten.Prozessmonitor (ProcMon)ProcDot.Automatische Ausführung.Violinist.Wireshark.x64dbg.

Klicken Sie mit der rechten Maustaste auf „Dieser PC“ oder „Arbeitsplatz“ und klicken Sie auf „Verwalten“, aktivieren Sie „Datenträgerverwaltung“.Wählen Sie Ihr USB-Laufwerk aus, klicken Sie mit der rechten Maustaste darauf und wählen Sie Formatieren. Klicken Sie auf Ja.Benennen Sie das Laufwerk und wählen Sie das perfekte Dateisystem wie “FAT32”. OK klicken.Sie können sehen, dass es sich oft um das FAT32-Format handelt.

Lernen Sie Malware umzudrehen! Ein beliebter umgekehrter Kurs, der einen eingehenden Blick auf Materialien und Malware-Analysemethoden wirft. Die FOR610-Schulung hat forensischen Ermittlern, Notfallhelfern, Ingenieuren für Sicherheitsmaßnahmen und Bedrohungsanalytikern dabei geholfen, nützliche Fähigkeiten bei der Untersuchung destruktiver Programme zu erwerben, die häufig auf Windows-Systeme abzielen und diese angreifen.

Das Verständnis der Vorteile von Malware wird wahrscheinlich zu wichtig für Ihre Fähigkeit, Bedrohungsinformationen zu erhalten und auf Cybersicherheitsberichte zu reagieren , und stärken Sie die organisatorischen Abwehrkräfte. Diese Schule legt eine solide Grundlage, um Malware-Reverse-Engineering mit einer bestimmten Art verwandter System- und Interaktionsüberwachungsdienstprogramme, einem umfassenden Disassembler, einem bestimmten Debugger und vielen anderen Kosten-Tools zu unterstützen.

Der Kurs beginnt mit den Grundlagen der Spyware-Analyse, die es Ihnen in der Regel ermöglicht, über die Ergebnisse hinauszugehen, die automatisch von Fehlerbehebungstools verarbeitet werden . Sie erfahren, wie Sie ein flexibles Labor wirklich richtig einrichten, wenn Sie sich mit den inneren Abläufen von Malware vertraut machen müssen, ganz zu schweigen davon, wie Sie das Labor verwenden – erkennen Sie x-Eigenschaften echter Malware-Tests. Erfahren Sie im Lab auch, wie Sie Datenverkehr auf mehreren Ebenen umleiten und abfangen können, um weitere Informationen sowie Indikatoren für Kompromittierungen zu erhalten. Außerdem erfahren Sie, wie Sie interessante Codeanalysen mit einem Debugger durchführen.

Empfohlen: Fortect

Sind Sie es leid, dass Ihr Computer langsam läuft? Ist es voller Viren und Malware? Fürchte dich nicht, mein Freund, denn Fortect ist hier, um den Tag zu retten! Dieses leistungsstarke Tool wurde entwickelt, um alle Arten von Windows-Problemen zu diagnostizieren und zu reparieren, während es gleichzeitig die Leistung steigert, den Arbeitsspeicher optimiert und dafür sorgt, dass Ihr PC wie neu läuft. Warten Sie also nicht länger - laden Sie Fortect noch heute herunter!

Das Tutorial wird mit einem Blick auf grundlegende Konzepte der Assemblersprache fortgesetzt, die nützlich sind, um Reverse Engineering zu erreichen. Sie werden bereit sein, bösartigen Code mit Ihrem Disassembler zu untersuchen und Decompiler leicht zu verstehen, um andere wichtige Funktionen als den Ausführungsablauf verstehen zu können. Darüber hinaus können Sie lernen, häufige bösartige Softwarekomponenten zu identifizieren, indem Sie verdächtige Windows-API-Muster untersuchen, die von Malware verwendet werden.

Beginnen Sie mit der Verwendung von Reverse-Engineering-Tools, Ghidra (kostenlos), Radare 2 (kostenlos), Binary Ninja (kostenpflichtig), IDA Home/Pro (kostenpflichtig) ist Ihre Präferenz. IDA ist das älteste davon, gilt aber immer noch als branchenüblich für statisches Reverse Engineering.

Benutzer sind daher in die Analyse schädlicher Microsoft Office-, RTF-, PDF- und Cardstock-Dateien eingetaucht, die häufig verbrauchte elektrische Energie sind, die Teil eines Verbraucherbisses sind Kette und gezielt werden. Sie erhalten auch Anleitungen zum Lesen und lernen, wie Sie nach Makros scannen können, zusammen mit alternativen Bedrohungen, die diese Posts darstellen können. Der Kurs wird auch der tatsächlichen Organisation beibringen, wie bösartige Drehbücher in Form von JavaScript PowerShell und Skripten entschleiert werden können. Sie erfahren auch, wie Sie den Shellcode untersuchen.

Verbinden Sie diesen speziellen Player mit Ihrem Mac.Öffnen Sie das Festplattendienstprogramm.Wählen Sie das Laufwerk aus, das Sie formatieren möchten.Klicken Sie auf Entfernen.Geben Sie dem Laufwerk einen aussagekräftigen Namen und behalten Sie die Standardeinstellung bei: OS X Extended Format and GUID Partition Mapping.Klicken Sie auf Löschen, aber OS X formatiert auch diese Laufwerke.

Malware wird sehr oft verschleiert, um das Scannen grob zu machen, daher schlägt der Leitfaden die Funktion zum Entpacken bösartiger ausführbarer Windows-Dateien vor. Sie werden lernen, wie man solche Programmtypen aus dem Speicher löscht, was auch als Umgehung der Schutzmaßnahmen des Paketierers bekannt ist, indem man den Debugger und fortschrittliche Technologiewerkzeuge verwendet. Sie erhalten auch praktische Einblicke in das Auschecken von Malware, die HTML mit Intercept-APIs injiziert, indem sie ihre Präsenz für ein Diagramm verbirgt oder die Übertragung von Informationen unterbricht.

Das Durchsuchen des For610-Virus zeigt Ihnen auch, wie Sie mit Malware einkaufen, die versucht, sich selbst vor dem Scannen zu schützen. Sie beherrschen, wie Sie die Umgehung durchschnittlicher Selbstschutzmaßnahmen erkennen, einschließlich spezieller No-File-Methoden, Sandbox-Umgehung, Flow-Fehlleitung, Debugger-Erkennung sowie andere Anti-Analyse-Maßnahmen.

Der Kurs endet mit einer Reihe von „Capture which the flag“-Hindernissen, die Methoden, die im Unterricht erlernt wurden, und ermöglichen es anderen Unternehmen, die praktischen Fähigkeiten davon zu bestimmen Mining Adware und in einer unterhaltsamen Umgebung.

Der dringendste Aspekt dieses Kurses war die praktische Laborpraxis. Sie ermöglichen es Ihnen, Malware-Analysetechniken anzuwenden, indem Sie Malware kontrolliert und zielgerichtet untersuchen. Bei der Erstellung von Schulungssoftwareprogrammen untersuchen Sie die Verhaltensnachahmungen der Muster und untersuchen den Prozentsatz ihres Codes. Um Ihre Aktivitäten zu sichern, erhalten Sie sofort einsatzbereite virtuelle Windows- und Linux-Maschinen mit Möglichkeiten zur Überprüfung und Anbindung an Malware.

Zusammenfassend lehrt Sie die FOR610-Malware-Forschungszertifizierung:

- Erstellen Sie eine separate und kontrollierte Laborumgebung, um Malware-Code und -Verhalten zu analysieren

- Verwenden Sie Netzwerk- und dann Systemüberwachungstools, um beispielsweise Malware mit Dateisystemen, Registrierungen, Unternehmen und anderen Prozessen zu untersuchen in der Windows-Umgebung

- Einfaches Erkennen und Analysieren bösartiger JavaScript-Regeln und anderer Website-Mechanismen, die häufig von Exploit-Kits innerhalb von End-to-End-Angriffen verwendet werden könnten

- Kontrollieren Sie relevante Aspekte bei Software-Hass Verhalten durch Abfangen von Website-Online-Besuchern und Patch-Code für eine gut effiziente Malware-Analyse.

- Verwenden Sie jeden Disassembler und einen guten Debugger, um das Innenleben von bösen ausführbaren Windows-Dateien zu scannen.

- Einen Satz umgehen von Green-Bay-Packern und anderen Abwehrmechanismen, die von Spyware entwickelt wurden, und um unerfahrene Autoren zu täuschen, Verfahren zu identifizieren, zu verwirren und anderweitig zu verlangsamen, APIs abzufangen und Maßnahmen gegen Analysen zu ergreifen

- Bewerten Sie die Bedrohung, die jetzt mit rachsüchtigen Dokumenten wie als PD Fs Microsoft Office

< li>Erhalten Sie Indikatoren zur Kompromittierung (IOC) bösartiger ausführbarer Dateien, um die Reaktion auf Vorfälle zu verbessern und Informationen über Schäden zu sammeln .

Der in FOR610 rrncident beschriebene Adware- und Spyware-Untersuchungsprozess kann Einsatzkräften und anderen Sicherheitsbegeisterten dabei helfen, den Schweregrad und die Auswirkungen der bösartigen Computersituation gegenüberzustellen und zu vergleichen, damit sie Wiederherstellungsmaßnahmen planen können. Forensikexperten können sich auch über die Hauptmechanismen von Malware informieren und während einer Untersuchung Beiträge leisten, einschließlich natürlich der Erkennung von Anzeichen einer Kompromittierung und der Nutzung anderer Bedrohungsinformationen, um einen Vorfall zu suchen, einzudämmen und einzudämmen.

Was ist falsch an einem böswilligen oder verdächtigen System? Was sagt Ihnen seine Mechanik über die Ziele und Fähigkeiten des Gegners? Wie wirksam sind die Heimcomputer-Sicherheitsprodukte des Unternehmens gegen solche Infektionen? Welche Maßnahmen können die Grundlagen der spezifischen Organisation gegen zukünftige Angriffe auf eine solche Struktur stärken? Dieser Kurs vermittelt das Talent, diese und andere wichtige Fragen zu beantworten, die für die Fähigkeit einer einzelnen Organisation entscheidend sind, mit böswilligen Softwarebedrohungen und -vorfällen umzugehen.

Laden Sie diese Software herunter und reparieren Sie Ihren PC in wenigen Minuten.Malware wird zurückentwickelt, indem ein PC-Kurs zerlegt (und manchmal dekompiliert) wird. Dieser Prozess wandelt binäre Befehle in mnemonische Codes (oder viel bessere Konstrukte) um, damit Ingenieure sehen können, was der Kurs ist und auf welche Systeme er sich auswirkt.

Sie haben zwei Ansätze zum Scannen von Adware: statisches Scannen oder aktives Simulieren. Bei der statischen Analyse wird der Trojaner in einigen Stichproben untersucht, ohne das Objekt zu explodieren, während die verrückte Analyse die Adware tatsächlich in einer kontrollierten und isolierten Umgebung ausführt.

Reformat External Hard Drive From Ntfs To Fat32 Mac

Riformattare Il Disco Rigido Esterno Da Ntfs A Fat32 Mac

Formatteer Externe Harde Schijf Van Ntfs Naar Fat32 Mac

Pereformatirovat Vneshnij Zhestkij Disk Iz Ntfs V Fat32 Mac

외장 하드 드라이브를 Ntfs에서 Fat32 Mac으로 재포맷

Reformatar Disco Rigido Externo De Ntfs Para Fat32 Mac

Formatera Om Extern Harddisk Fran Ntfs Till Fat32 Mac

Sformatuj Zewnetrzny Dysk Twardy Z Ntfs Na Fat32 Mac

Reformatear Disco Duro Externo De Ntfs A Fat32 Mac

Reformater Le Disque Dur Externe De Ntfs En Fat32 Mac