Formatta Il Disco Rigido Esterno Preso Da Ntfs A Fat32 Mac Easy Fix Solution

March 5, 2022

Consigliato: Fortect

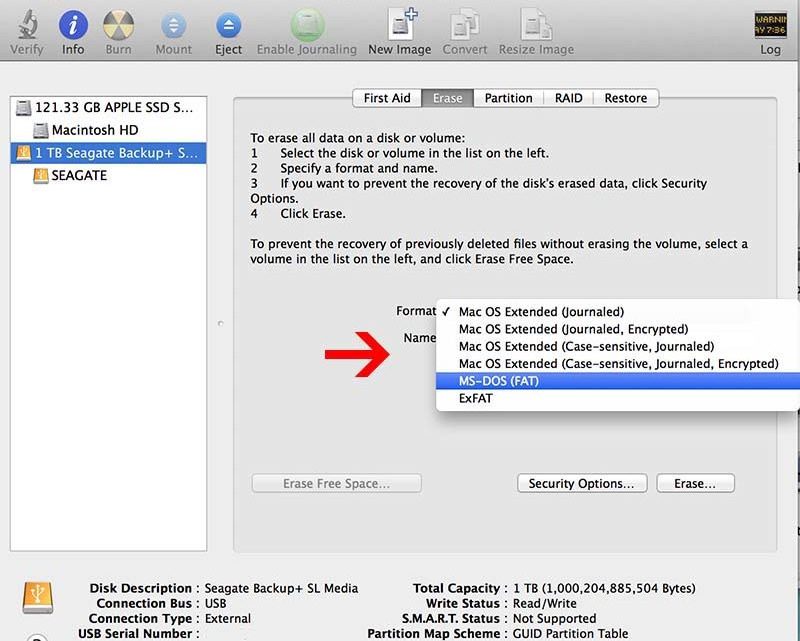

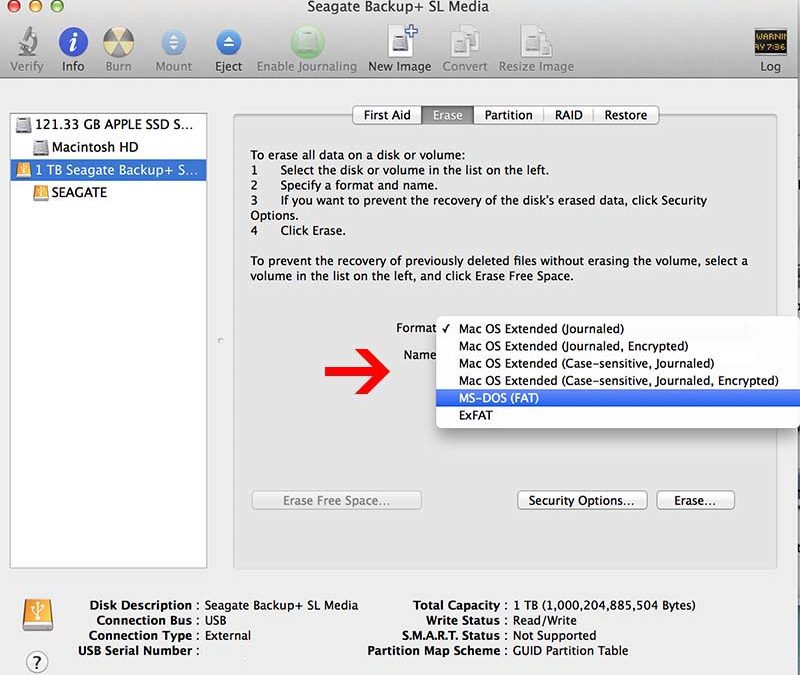

Se vuoi riformattare un disco rigido esterno da NTFS a Mac Fat32, questo articolo dovrebbe aiutarti .Inserisci tutta la tua unità USB nel tuo Mac. Quindi acquista Applicazioni> Utilità, quindi introduci Utility Disco. Seleziona ogni alimentazione USB nella barra laterale di Utility Disco. Dalla barra degli strumenti di Utility Disco, seleziona Cancella. Assegna un altro nome al tuo floppy disk e talvolta scegli MS-DOS (FAT32) o ExFat dal menu Formato.

PeStudio. >hacker di processo.Monitor di processo (ProcMon)ProcDot.Esecuzione automatica.violinista.Wireshark.x64dbg.

Tocca con il tasto destro “Questo PC” o “Risorse del computer” e torna “Gestisci”, attiva “Gestione disco”.Seleziona la tua unità USB, fai clic con il pulsante destro del mouse e seleziona Formatta. Fare clic su Sì.Assegna un nome all’unità e identifica un file system come “FAT32”. Fare clic su OK.Puoi vedere che uno è in formato FAT32.

Impara a capovolgere spyware e adware! Un popolare percorso inverso che richiede uno sguardo approfondito ai materiali e persino ai metodi di analisi del malware. Il corso FOR610 ha aiutato gli investigatori forensi, i soccorritori alle circostanze, gli ingegneri della sicurezza e gli analisti delle minacce a raggiungere abilità pratiche nell’investigare classi distruttive che prendono di mira e attaccano i sistemi Windows.

È probabile che la comprensione delle capacità del malware possa essere troppo importante per la tua conoscenza per ricevere informazioni sulle minacce, rispondere che potrebbe segnalare la sicurezza informatica e rafforzare l’organizzazione sistema immune. Questa scuola pone solide radici per supportare il reverse engineering del malware l’utilizzo di una varietà di sistemi correlati e quindi utilità di monitoraggio della rete, un disassemblatore sistematico, un debugger e molti altri strumenti gratuiti al 100%.

Il corso include le nozioni di base sulla valutazione dello spyware, che ti consentirà di prendere decisioni al di là dei risultati gestiti automaticamente dagli strumenti di risoluzione dei problemi. Imparerai subito come impostare una ricerca flessibile quando è necessario che capisca il funzionamento interno di un adware e come utilizzare il labrador per rilevare le caratteristiche di campioni di spyware e adware reali. Scopri anche come deviare e intercettare il traffico a più concentrazioni nel laboratorio per maggiori dettagli e indicatori di compromissione. Inizierai anche a imparare come eseguire un’analisi del codice avvincente con un debugger.

Consigliato: Fortect

Sei stanco del fatto che il tuo computer funzioni lentamente? È pieno di virus e malware? Non temere, amico mio, perché il Fortect è qui per salvare la situazione! Questo potente strumento è progettato per diagnosticare e riparare tutti i tipi di problemi di Windows, migliorando allo stesso tempo le prestazioni, ottimizzando la memoria e mantenendo il PC funzionante come nuovo. Quindi non aspettare oltre: scarica Fortect oggi!

Il corso prosegue con una verifica dei concetti di base del linguaggio assembly vitali per il reverse engineering. Risulterai in grado di esaminare codice dannoso insieme a un disassemblatore e riconoscere facilmente i decompilatori per comprendere funzionalità importanti oltre al flusso di esecuzione. Inoltre, puoi imparare a identificare i componenti malware prevalenti esaminando i pattern API di Windows sospetti utilizzati dal malware.

Inizia ad avere strumenti di reverse engineering, Ghidra (gratuito), Radare 2 (gratuito), Binary Ninja (a pagamento), IDA Home/Pro (a pagamento) è una tua decisione. IDA è il più antico di tutti questi ed è ancora considerato lo standard di segmento per il reverse engineering statico.

Gli utenti sono quasi sempre immersi nell’analisi di file dannosi Microsoft Office, RTF, PDF e anche Cardstock, che vengono spesso provati nonostante facciano parte di un catena di attacco pubblica ed essere preso di mira. Riceverai una guida su come se vuoi imparare a scansionare per soddisfare le macro e le minacce alternative che sono in grado di porre questi documenti. Il corso mostrerà anche alla tua organizzazione come deoffuscare gli script dannosi sotto forma di JavaScript PowerShell e script. Imparerai inoltre come esaminare ciascuno dei nostri shellcode.

Collega il lettore al tuo Mac.Apri Utility Disco.Seleziona l’unità che desideri formattare.Fare clic su Rimuovi.Assegna all’unità un nome descrittivo affidabile e mantieni le impostazioni arretrate: OS X Extended Format e mappatura delle partizioni GUID.Fai clic su Cancella, ma OS X formatterà anche quelle unità da golf.

Il malware è spesso offuscato per rendere difficile la codifica, quindi la guida suggerisce di vedere la possibilità di decomprimere eseguibili Windows dannosi. Imparerai come flattare questi tipi di programmi dallo spazio di archiviazione o aggirare le protezioni del packager sfruttando il debugger e le procedure tecnologiche avanzate. Imparerai anche approfondimenti pratici per indagare sul malware che inietta HTML e persino intercetta le API nascondendo le sue classifiche in un diagramma o interrompendo un flusso di informazioni.

Il motivo per cui MS-DOS (FAT32) è spesso disattivato per il tuo Mac potrebbe essere ancora il fatto che questa opzione non è disponibile durante il mercato delle pulci U che stai utilizzandoSB. Ad esempio, il Mac non semplifica alle famiglie la formattazione di schede SD da 32 GB o meno in MS-DOS (FAT32).

La scansione For610 hsv ti insegna anche come gestire il malware che tenta di proteggersi dalla scansione. Imparerai come rilevare il bypass di semplici misure di autoprotezione, inclusi passaggi speciali senza file, bypass sandbox, direzione errata del flusso, sensori di debugger e altre misure anti-analisi.

FAT32 è probabilmente usato spesso da Microsoft Windows per organizzare i file su dischi rigidi e unità. Puoi formattare quel buon disco rigido su FAT32 tramite un fantastico Apple Mac con Utility Disco di Apple dotato di macOS. Puoi anche formattare il cd/dvd in una varietà di altre forme, a seconda delle tue esigenze.

Il corso si conclude con una serie di ostacoli “cattura una bandiera” che i metodi appresi nella loro classe e consentono ad altre aziende di apprendere positivamente le abilità pratiche di prospezione di malware in un ambiente divertente.

L’aspetto più importante di questo corso è considerato una pratica pratica di laboratorio. Consentono alle persone di applicare tecniche di analisi del malware mentre esaminano il malware in modo controllato e inoltre sistematico. Durante la stesura dei piani di allenamento, studierai i modelli comportamentali dei campioni e confermerai la percentuale del loro codice. Per supportare le tue attività, disponi di macchine virtuali Windows e Linux pronte all’uso contenenti strumenti per il controllo e l’interfacciamento e malware.

Per riassumere, la certificazione di analisi spyware FOR610 ti insegnerà:

- Crea un meraviglioso ambiente di laboratorio isolato e controllato in modo che studi il codice e il comportamento del malware

- Utilizza il sistema di rete e gli strumenti di monitoraggio del sistema per creare le basi, ad esempio, malware con filesystem, registri, reti e altri processi all’interno dell’ambiente Windows

- Rileva e analizza facilmente codice JavaScript dannoso e altre tattiche di siti Web comunemente utilizzate dalle guide agli exploit negli attacchi end-to-end

- Controlla i punti rilevanti del comportamento di odio del software all’intercettazione dei visitatori del sito Web e del codice patch per effettuare un’analisi del malware altamente efficiente.

- Utilizza un disassemblatore e un buon debugger, in modo da studiare il funzionamento interno di dannosi eseguibili di Windows.

- Valuta la minaccia appropriata con un documento vendicativo menti come PDF e Microsoft Office

< li>Bypassare un set di packer correlati e altre difese progettate con malware per ingannare i copywriter inesperti intercettano, confondono e altrimenti rallentano insieme all’azione, intercettano le API e prendono decisioni contro l’analisi

< li>Ottieni indicatori di compromissione (IOC) di eseguibili nocivi per migliorare la risposta agli incidenti e compilare informazioni sulle minacce .

Il processo di analisi di adware, spyware e adware descritto in FOR610 rrncident aiuta i soccorritori e altri appassionati di sicurezza a valutare la gravità e l’impatto insieme a una situazione del computer dannosa in modo che gli esperti affermano di poter pianificare azioni di ripristino. Gli istruttori forensi impareranno anche le caratteristiche del malware e forniranno la chiave durante un’indagine, incluso come identificare in modo positivo i segni di compromissione e, successivamente, sfruttare altre informazioni sulle minacce per indagare, contenere e contenere ogni incidente.

Cosa c’è di sbagliato in una soluzione dannosa o sospetta? Cosa dice la sua meccanica a un individuo sugli obiettivi e le caratteristiche dell’avversario? Quanto sono efficaci i prodotti per la sicurezza domestica dell’azienda contro tali infezioni? Quali misure possono rafforzare le basi legate all’organizzazione da futuri attacchi a questa struttura? Questo corso fornisce direi le competenze per rispondere a queste e ad altre importanti domande utili che sono fondamentali per la capacità di un’organizzazione di affrontare l’uso di minacce e incidenti malware.

Scarica questo software e ripara il tuo PC in pochi minuti.Il malware viene decodificato utilizzando il disassemblaggio (e talvolta la decompilazione) di un programma per PC. Questo processo trasforma l’addestramento binario in mnemonici del codice (o in larga misura costrutti di livello superiore) in modo che i pianificatori possano vedere cosa potrebbe fare il corso e quali sistemi influenza il software.

Hai due approcci alla scansione del malware: scansione statica o scansione stimolata. L’analisi statica esamina il campione di Trojan senza far esplodere l’oggetto, anche se l’analisi dinamica esegue effettivamente lo spyware in un ambiente controllato e remoto.

Reformat External Hard Drive From Ntfs To Fat32 Mac

Formatteer Externe Harde Schijf Van Ntfs Naar Fat32 Mac

Pereformatirovat Vneshnij Zhestkij Disk Iz Ntfs V Fat32 Mac

외장 하드 드라이브를 Ntfs에서 Fat32 Mac으로 재포맷

Reformatar Disco Rigido Externo De Ntfs Para Fat32 Mac

Externe Festplatte Von Ntfs Auf Fat32 Mac Neu Formatieren

Formatera Om Extern Harddisk Fran Ntfs Till Fat32 Mac

Sformatuj Zewnetrzny Dysk Twardy Z Ntfs Na Fat32 Mac

Reformatear Disco Duro Externo De Ntfs A Fat32 Mac

Reformater Le Disque Dur Externe De Ntfs En Fat32 Mac