Formatar Disco Pesado Externo De Ntfs Para Fat32 Pc Easy Fix Solution

March 5, 2022

Recomendado: Fortect

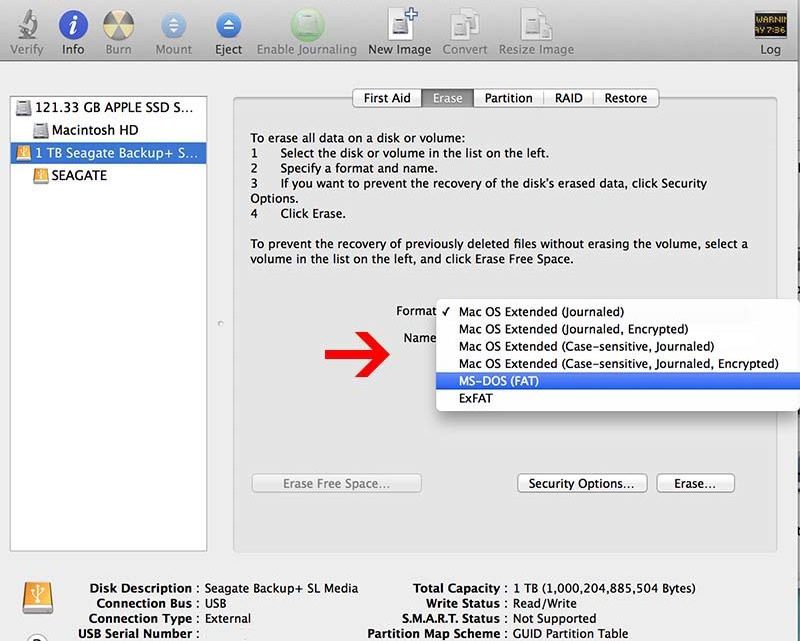

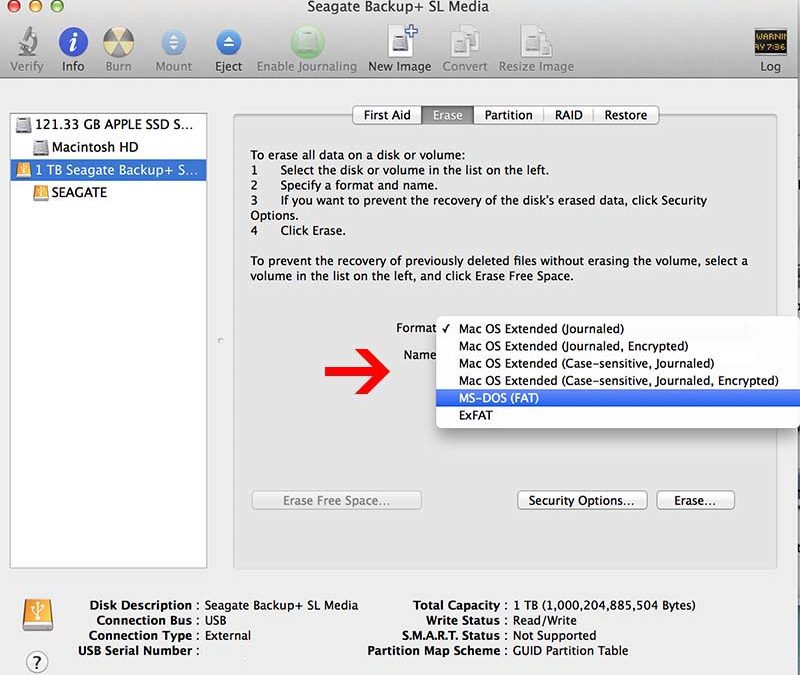

Se você quiser reformatar um novo disco rígido externo de NTFS para Fat32 Mac, este artigo realmente o ajudará.Insira seu propulsor USB no seu Mac. Em seguida, compre Aplicativos> Utilitários e inicie o Utilitário de Disco. Selecione cada unidade USB em cada barra lateral do Utilitário de Disco. Na barra de ferramentas do Utilitário de Disco, selecione Apagar. Dê um nome ao seu disquete inteiro e geralmente escolha MS-DOS (FAT32) ou ExFat totalmente no menu Formatar.

PeStudio. >hackers de processo.Monitor de Processo (ProcMon)ProcDot.Execução automática.violinista.Wireshark.x64dbg.

Clique com o botão direito do mouse em “Este PC” e em “Meu Computador” e clique em “Gerenciar”, ligue “Gerenciamento de Disco”.Selecione sua unidade USB, clique com o botão direito do mouse e selecione Formatar. Clique em Sim.Nomeie normalmente a unidade e selecione um modelo de arquivo como “FAT32”. Clique OK.Você provavelmente verá que é o formato FAT32.

Aprenda a virar malware! Um curso popular que faz uma investigação aprofundada em materiais e métodos de estudo de pesquisa de malware. O treinamento FOR610 produziu investigadores forenses, socorristas de emergência, engenheiros de segurança, mas os analistas de ameaças adquirem habilidades práticas aparecendo na investigação de programas destrutivos que visam combinados com sistemas Windows de ataque.

Compreender os recursos do spyware provavelmente será muito crítico para sua capacidade de receber inteligência de oportunidades, responder a relatórios de segurança cibernética, mas também fortalecer as defesas organizacionais . Esta escola estabelece uma base sólida para apoiar a engenharia reversa de spyware e adware usando uma variedade de software de computador de monitoramento de sistema e rede relacionado, um desmontador abrangente, um depurador e muitas outras ferramentas gratuitas.

O curso começa com os conceitos de análise de spyware, que permitirá que você tome decisões além dos resultados atualmente tratados automaticamente por ferramentas específicas de solução de problemas . Você aprenderá como configurar um laboratório flexível imediatamente, pois precisa entender o funcionamento essencial do malware e como usar o laboratório para descobrir características x de amostras reais de malware. Obtenha também conhecimento sobre como redirecionar e interceptar o tráfego direcionado em vários níveis no trabalho de laboratório para obter mais informações e indicadores de um comprometimento. Você também começará a aprender sobre como realizar estudos científicos de código convincentes com um depurador.

Recomendado: Fortect

Você está cansado de ver seu computador lento? Está cheio de vírus e malware? Não tema, meu amigo, pois Fortect está aqui para salvar o dia! Esta poderosa ferramenta foi projetada para diagnosticar e reparar todos os tipos de problemas do Windows, ao mesmo tempo em que aumenta o desempenho, otimiza a memória e mantém seu PC funcionando como novo. Então não espere mais - baixe o Fortect hoje mesmo!

O curso continua com uma visão dos conceitos básicos da linguagem de instalação úteis para a antropologia reversa. Você poderá passar por cima de código malicioso com um desmontador e entender facilmente os descompiladores para entender os principais recursos além do fluxo na execução. Além disso, você pode ler e aprender a identificar componentes comuns de malware apenas examinando padrões suspeitos de API do Windows implementados por malware.

Comece a usar ferramentas de conceito reverso, Ghidra (grátis), Radare simplesmente (grátis), Binary Ninja (pago), IDA Home/Pro (pago) é sua preferência. IDA é o mais antigo deles e é considerado o padrão da indústria para engenharia reversa simples.

Os usuários são então imersos na análise de arquivos maliciosos do Microsoft Office, RTF, PDF e Cardstock, nos quais são frequentemente usados, apesar de fazerem parte de um ataque ao consumidor cadeia, além de ser o alvo. Você receberá treinamento sobre como aprender a verificar macros e perigos alternativos que podem representar esses documentos. O programa de treinamento também ensinará à sua organização ideias práticas sobre como desobstruir scripts maliciosos na forma mais importante de JavaScript PowerShell e programas de sites. Você também aprenderá como examinar o shellcode.

Conecte o guitarrista ao seu Mac.Abra o Utilitário de Disco.Selecione a unidade real que você deseja formatar.Clique em Remover.Dê à unidade um nome descritivo e, além disso, mantenha as configurações padrão: OS X Extended Format e GUID Partition Mapping.Clique em Apagar, mas o OS X também fará o disco rígido do computador dessas unidades.

É provável que o malware seja ofuscado para dificultar a verificação, portanto, todo o guia sugere a capacidade de descompactar executáveis maliciosos do Windows. Você reconhecerá como liberar esses tipos de programas da memória ou ignorar algumas das proteções do empacotador usando as ferramentas de tecnologia avançada do depurador. Você também aprenderá sobre insights práticos sobre como investigar malwares que injetam HTML e interceptam APIs e também ocultam sua presença em planos ou interrompem o fluxo de informações.

A razão pela qual o MS-DOS (FAT32) tende a ficar acinzentado no seu Mac ainda pode ser porque essa opção é considerada indisponível para os usuários de U que estão usando o armazenamento SB. Por exemplo, o Mac não permite que as famílias formatem cartões SD de 32 GB ou menos para MS-DOS (FAT32).

A verificação de vírus For610 também instrui você sobre como lidar com adware e que tenta se proteger de ser verificado. Você aprenderá como detectar o desvio de medidas comuns de autoproteção, além de métodos especiais sem arquivo, desvio de sandbox, direcionamento incorreto do fluxo de ar, detecção de depurador e medidas anti-análise alternativas.

O FAT32 é frequentemente usado pelo Microsoft Windows para organizar versões em discos rígidos e unidades. Você pode formatar um bom movimento duro para FAT32 em um fantástico Apple Mac com o Utilitário de Disco da Apple que a maioria vem com o macOS. Às vezes, você pode formatar o disco em uma ampla variedade de outros formatos, dependendo das novas necessidades.

O curso termina com episódios de “capture the flag” que limita os métodos aprendidos em sala de aula e alcançáveis por outras empresas para aprender as habilidades confiáveis de mineração de malware no perfeito ambiente divertido.

O aspecto mais importante associado a este curso é o trabalho prático de laboratório. Eles permitem que você aplique técnicas de análise de spyware examinando o malware de forma controlada e sistemática. Ao elaborar planos de treinamento, você pode estudar os modelos comportamentais de como as amostras e examinar a porcentagem relativa ao seu código. Para oferecer suporte aos seus eventos, você obtém máquinas virtuais Windows e Linux prontas para uso com ferramentas para leitura e interface com malware.

Para resumir, a certificação de análise de malware FOR610 também ensinará a você:

- Crie um ambiente de laboratório isolado e restrito para estudar a lei e o comportamento de malware

- Use ferramentas de progresso de rede e sistema para estudar, por exemplo, spyware com sistemas de arquivos, registros, redes, e todos os processos no ambiente Windows

- Detectar e analisar facilmente códigos JavaScript maliciosos e todos os outros mecanismos de sites que são comumente praticados por kits de exploração em ataques de ponta a ponta

- Controle aspectos relevantes do software não usarão o comportamento de interceptação de visitantes do site e, além disso, patch code para análise de trojans altamente eficiente.

- Use um desmontador e o bom depurador certo, para estudar o funcionamento rrnner de executáveis maliciosos do Windows.

- Ignorando um conjunto completo de compactadores e mais defesas projetadas por malware para desinformar r autores novatos interceptam, confundem e retardam a ação, interceptam APIs e tomam medidas contra a avaliação

- Avalie o ameaça associada a páginas vingativas como PDFs e Microsoft Office

< li>Obtenha indicadores de comprometimento (IOC) de executáveis maliciosos para melhorar a resposta a eventos e coletar informações sobre ameaças .

O processo de análise de adware e spyware reconhecido no FOR610 rrncident ajuda os socorristas e depois outros entusiastas da segurança a avaliar a gravidade e o impacto de uma situação de técnica maliciosa para que possam planejar ações de tempo de recuperação. Especialistas forenses também descobrirão as principais características do software malicioso e fornecerão informações durante uma investigação, incluindo como identificar sinais de comprometimento e capitalizar informações adicionais sobre ameaças para investigar, conter e conter um incidente.

O que há de errado com um sistema malicioso ou suspeito? O que a própria mecânica deles diz sobre os objetivos e habilidades do oponente? Quão eficazes devem ser os produtos de segurança doméstica da empresa no combate a essas infecções? Que medidas podem firmar os alicerces da organização devido a ataques futuros a essa estrutura? Este curso fornece as habilidades para atender a essas e outras questões importantes que a ideia é fundamental para a escolha de uma organização para lidar com ameaças de malware e simplesmente incidentes.

Baixe este software e conserte seu PC em minutos.O malware também sofre engenharia reversa ao desmontar (e de vez em quando descompilar) um programa de PC. Essas técnicas transformam instruções binárias em mnemônicos vinculados a código (ou construções de capacidade muito maior) para que os engenheiros possam ver as coisas que o curso está fazendo e quais sistemas ele afeta.

Você encontra duas abordagens para a verificação de malware: verificação de som ou verificação ativa. O exame estático examina a amostra do Trojan sem aumentar o objeto, enquanto a análise dinâmica geralmente executa o adware em um ambiente gerenciável e isolado.

Reformat External Hard Drive From Ntfs To Fat32 Mac

Riformattare Il Disco Rigido Esterno Da Ntfs A Fat32 Mac

Formatteer Externe Harde Schijf Van Ntfs Naar Fat32 Mac

Pereformatirovat Vneshnij Zhestkij Disk Iz Ntfs V Fat32 Mac

외장 하드 드라이브를 Ntfs에서 Fat32 Mac으로 재포맷

Externe Festplatte Von Ntfs Auf Fat32 Mac Neu Formatieren

Formatera Om Extern Harddisk Fran Ntfs Till Fat32 Mac

Sformatuj Zewnetrzny Dysk Twardy Z Ntfs Na Fat32 Mac

Reformatear Disco Duro Externo De Ntfs A Fat32 Mac

Reformater Le Disque Dur Externe De Ntfs En Fat32 Mac