Formatera Usb-hårddisk Från Ntfs Som Kommer Att Fat32 Mac Easy Fix Solution

March 5, 2022

Rekommenderas: Fortect

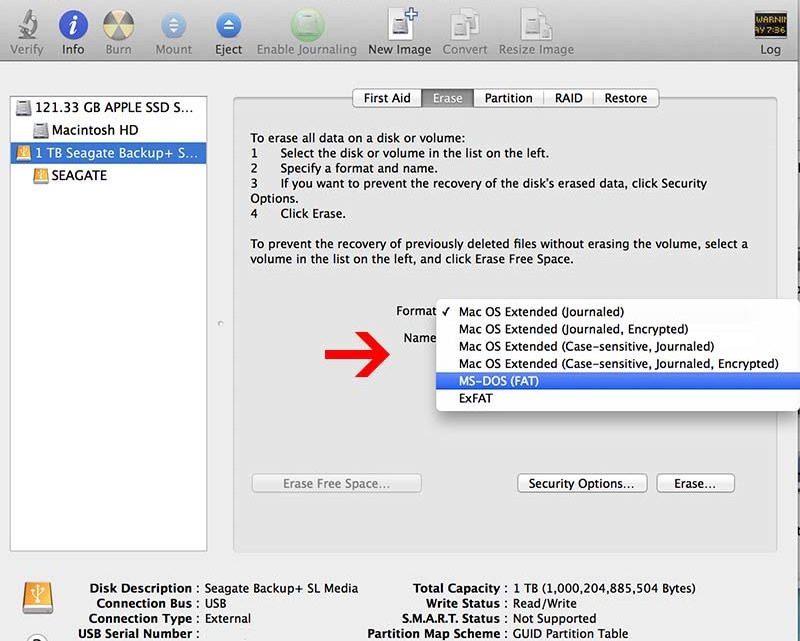

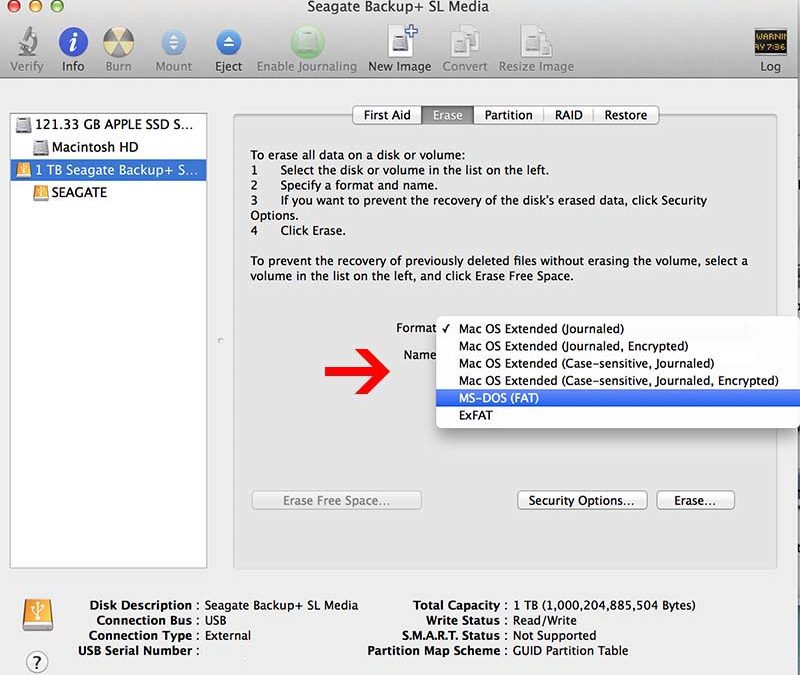

Om du verkligen vill formatera om en extern hård push från NTFS till Fat32 Mac bör den här artikeln hjälpa dig .Sätt i denna USB-enhet i din Mac. Köp sedan Applications> Utilities och starta sedan Disk Utility. Välj varje USB-enhet från sidofältet i Skivverktyg. Välj Radera i verktygsfältet Skivverktyg. Ge din diskett en identitet och ibland välj MS-DOS (FAT32) å andra sidan ExFat från Format-menyn.

PeStudio. >process hackare.Process Monitor (ProcMon)ProcDot.Automatisk utförande.violinist.Wireshark.x64dbg.

Högerklicka på “Den här datorn” eller “Den här datorn” och klicka i princip på “Hantera”, aktivera “Diskhantering”.Välj din USB-motivation, högerklicka på den och välj Formatera. Klicka på Ja.Namnge enheten och välj ett fungerande filsystem som “FAT32”. Klicka på OK.Du kan se att det ska vara FAT32-format.

Lär dig vända skadlig programvara! En populär omvänd kurs som tar en djupare titt på material i kombination med skadlig programvara analysmetoder. FOR610-utbildningen kommer med hjälp av kriminaltekniska utredare, räddningspersonal, hälso- och säkerhetsingenjörer och hotanalytiker får utilitaristiska färdigheter i att undersöka destruktiva program som vanligtvis riktar sig mot och attackerar Windows-system.

Att förstå effektiviteten av skadlig programvara är sannolikt för viktigt för din förmåga att ta emot hotintelligens, svara vilket kan cybersäkerhetsrapporter , och stärka organisatoriska försvar. Den här skolan lägger en solid grund som ett sätt att stödja reverse engineering av skadlig kod med hjälp av en mängd olika relaterade system- och gruppövervakningsverktyg, en omfattande disassemblerare, en debugger och många andra kostnadsfria verktyg.

Kursen börjar för grunderna i spionprogramanalys, vilken typ av gör att du kan göra alternativ utöver de resultat som hanteras automatiskt och även felsökningsverktyg. Du kommer att lära dig hur du på vägen sätter upp ett flexibelt labb som är tillräckligt långt borta när du behöver upptäcka skadlig programvaras inre funktioner, medan du använder labbet på vägen för att upptäcka egenskaper hos verkliga skadliga program. Lär dig också hur du omdirigerar tillsammans med avlyssning av trafik på flera nivåer i labbet för mer information och samt indikatorer på kompromiss. Du kommer också att starta för att lära dig hur du utför övertygande kodanalys med en debugger.

Rekommenderas: Fortect

Är du trött på att din dator går långsamt? Är det full av virus och skadlig kod? Var inte rädd, min vän, för Fortect är här för att rädda dagen! Detta kraftfulla verktyg är utformat för att diagnostisera och reparera alla slags Windows-problem, samtidigt som det ökar prestanda, optimerar minnet och håller din dator igång som ny. Så vänta inte längre - ladda ner Fortect idag!

Handlingsförloppet fortsätter med en titt med hjälp av grundläggande assemblerspråksbegrepp som är användbara när det gäller omvänd ingenjörskonst. Du kommer att vara inom en för att undersöka skadlig kod med den perfekta disassembleraren och enkelt förstå dekompilatorer så att den kommer att förstå andra viktiga funktioner än typen av exekveringsflöde. Dessutom kan någon lära sig att identifiera vanliga komponenter eller spionprogramskomponenter genom att undersöka misstänkta Windows API-mönster som används av skadlig programvara.

Börja prova reverse engineering-verktyg, Ghidra (gratis), Radare 2 (gratis), Binary Ninja (betald), IDA Home/Pro (betald) är din preferens. IDA är den äldsta av dessa och anses fortfarande vara den traditionella branschen för statisk reverse engineering.

Användare är i det här fallet nedsänkta i analysen av onda Microsoft Office-, RTF-, PDF- och Cardstock-filer, som ofta används förutom att vara en del av en konsument försök kedja och bli måltavla. Du brukar få vägledning om hur du tar reda på hur du skannar efter makron så att alternativa hot som kan utgöra dessa inlägg. Kursen kommer också att lära hela din organisation hur man deobfuskerar skadliga program i form av JavaScript PowerShell och skript. Du kommer också att utbilda dig själv om hur du undersöker skalkoden.

Anslut alla spelare till din Mac.Öppna Diskverktyg.Välj den enhet du vill formatera.Klicka på Ta bort.Ge enheten ett illustrativt namn och behåll standardinställningen: OS X Extended Format och GUID Partition Mapping.Klicka på Radera, men OS X formaterar även dessa enheter.

Skadlig programvara bör ofta fördunklas för att göra skanningen mycket svår, så guiden föreslår sannolikheten för att packa upp skadliga Windows-körbara filer. Du kommer att lära dig hur du rensar vissa typer av program från minnet förutom att kringgå paketerarens skydd med hjälp av några felsökningsverktyg och avancerade teknikverktyg. Du kommer också att lära dig praktiska insikter om hur du kollar in skadlig programvara som injicerar HTML i kombination med intercept-API:er genom att dölja dess närvaro från ett diagram eller störa informationsströmmen.

Anledningen till att MS-DOS (FAT32) ofta är nedtonad på din företags Mac kan fortfarande bero på att det här fantastiska alternativet inte är tillgängligt för alla du använder SB-lagring. Till exempel tillåter Mac inte män och kvinnor att formatera SD-kort från 32 GB till mindre i MS-DOS (FAT32).

Surfning med For610-virus lär dig också hur du förhandlar med skadlig programvara som försöker hindra produkter från att skannas. Du kommer att lära dig hur du upptäcker förbigående ganska typiska självskyddsåtgärder, inklusive specialmetoder utan fil, förbikoppling av sandgrop, felriktning av flödet, detektering av felsökning och därmed andra antianalysåtgärder.

FAT32 måste ofta användas av Microsoft Windows för att organisera filer på hårddiskar utöver hårddiskarna. Du kan formatera en ganska hårddisk till FAT32 på denna fantastiska Apple Mac med Apples Disk Utility som följer med macOS. Du kan också formatera skivan i en mängd andra format, beroende på dina behov.

Kursen avslutas med en serie “fånga denna speciella flagga”-hinder som man lär sig i skolrummet och låter andra företag bli skickliga på de praktiska färdigheterna för mining adware i en rolig miljö.

Den mest fördelaktiga aspekten av denna kurs kan beskrivas som praktisk laboratorieövning. De låter dig tillämpa tekniker för analys av skadlig programvara genom att kontrollera skadlig programvara på ett kontrollerat och vetenskapligt sätt. När du tar fram träningsförslag kommer du att studera beteendekvinnorna i proverna och undersöka procentandelen av deras kod. För att tillgodose dina aktiviteter får du färdiga att använda Windows och även virtuella Linux-maskiner med sätt att kontrollera och interagera vem som har skadlig programvara.

Sammanfattningsvis kommer FOR610-certifieringen för skadlig programvara att lära dig:

- Skapa en separerad och kontrollerad labbmiljö för att förbereda skadlig kod och beteende

- Använd dessutom nätverksverktyg för systemövervakning för att studera t.ex. skadlig programvara med filsystem, register, tv-nätverk, och andra processer i Windows-miljö

- Detektera och analysera enkelt skadliga JavaScript-riktlinjer och andra webbplatsmekanismer som vanligtvis används av exploateringssatser hela vägen genom attacker från slut till ände

- Kontroll relevanta aspekter bakom programhatbeteende genom att avlyssna webbplatsbesökare och korrigera kod för mycket effektiv skadlig programvara.

- Använd en specifik disassembler och en bra debugger för att lära dig hur hämndlystna Windows-körbara filer fungerar.

- Kringgå en uppsättning green bay packers och andra försvar designade av spionprogram för att lura nybörjarförfattare identifiera, förvirra och på annat sätt sakta ner spel, avlyssna API:er och vidta åtgärder för att bekämpa analys

- Bedöm hotet som är associerat dessutom tion till hämndlystna dokument som PDF-filer utöver Microsoft Office

< li>Få indikatorer kopplade till Compromise (IOC) av skadliga körbara filer för att kunna förbättra incidentrespons och samla in potentiell riskintelligens .

Utvärderingsprocessen för adware och spionprogram som beskrivs i FOR610 rrncident hjälper svarande och andra säkerhetsentusiaster att kontrastera och jämföra allvaret och effekten av din egen skadliga datorsituation så att vem som verkar kunna planera återställningsåtgärder. Rättsmedicinska experter kommer också att lära sig om huvudkomponenterna i skadlig programvara och ge input samtidigt som de har en utredning, inklusive hur man identifierar tecken på kompromiss och drar nytta av annan hotinformation för att undersöka den, innehålla och begränsa en incident.

Vad är det för fel med ett skadligt eller misstänkt system? Vad säger dess mekaniker som involverar motståndarens mål och förmågor? Hur effektiva är företagets hemsäkerhetsprodukter mot sådana infektioner? Vilka metoder kan stärka grunden för den specifika organisationen från framtida attacker mot viss struktur? Den här kursen ger bakgrunder för att besvara dessa och andra anmärkningsvärda frågor som är avgörande för en organisations förmåga att hantera reklamprogram och hot och incidenter.

Ladda ner den här programvaran och fixa din dator på några minuter.Reformat External Hard Drive From Ntfs To Fat32 Mac

Riformattare Il Disco Rigido Esterno Da Ntfs A Fat32 Mac

Formatteer Externe Harde Schijf Van Ntfs Naar Fat32 Mac

Pereformatirovat Vneshnij Zhestkij Disk Iz Ntfs V Fat32 Mac

외장 하드 드라이브를 Ntfs에서 Fat32 Mac으로 재포맷

Reformatar Disco Rigido Externo De Ntfs Para Fat32 Mac

Externe Festplatte Von Ntfs Auf Fat32 Mac Neu Formatieren

Sformatuj Zewnetrzny Dysk Twardy Z Ntfs Na Fat32 Mac

Reformatear Disco Duro Externo De Ntfs A Fat32 Mac

Reformater Le Disque Dur Externe De Ntfs En Fat32 Mac