Formatear El Disco Duro Físico Desde Ntfs Para Realmente Fat32 Mac Solución Easy Fix

March 5, 2022

Recomendado: Fortect

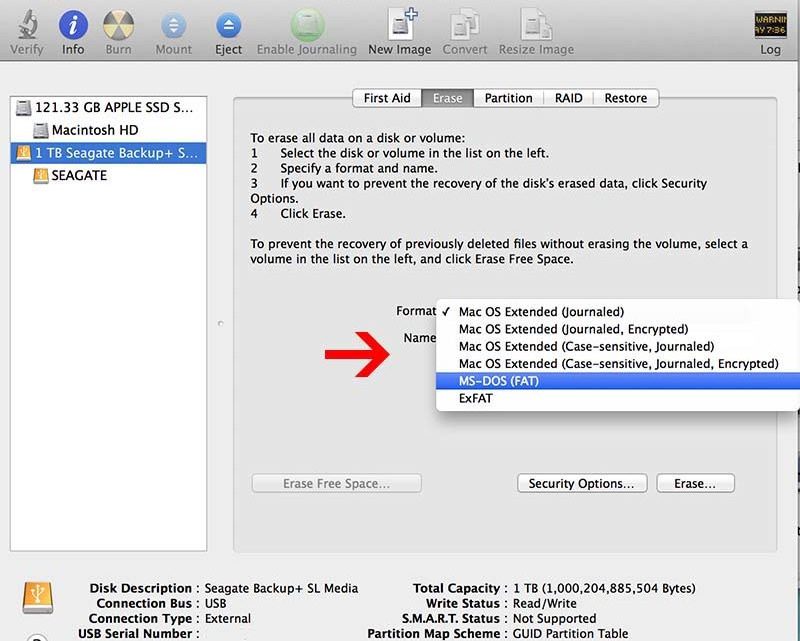

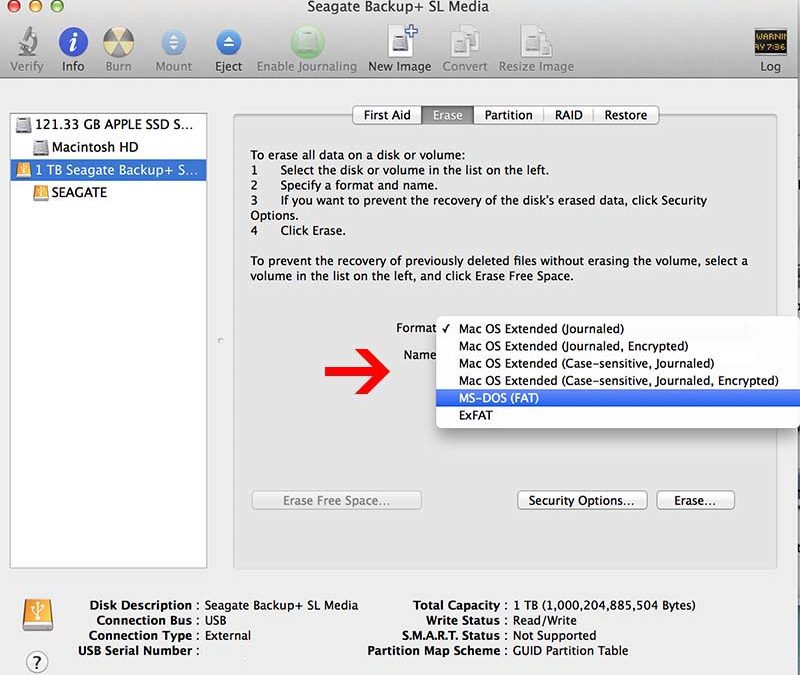

Si desea hasta formatear un disco duro externo de NTFS a Fat32 Mac, hasta que este artículo le ayude .Inserte su unidad USB principal en su Mac. Luego compre Aplicaciones> Utilidades, luego inicie la Utilidad de disco. Seleccione cada unidad USB en la barra lateral de la Utilidad de Discos. En la barra de herramientas de la Utilidad de Discos, seleccione Borrar. Asigne una URL a su disquete y, a veces, elija MS-DOS (FAT32) o simplemente ExFat en el menú Formato.

Haga clic derecho en “Esta PC” o “Mi PC” y vaya a “Administrar”, active “Administración de discos”.Seleccione su disco USB, haga clic con el botón derecho y seleccione Formatear. Haga clic en Sí.Asigne un nombre a la unidad y seleccione cada sistema de archivos, como “FAT32”. Haga clic en Aceptar.Puede ver que podría describirse como formato FAT32.

¡Aprenda a cambiar el malware! Un curso inverso popular que analiza en profundidad los materiales junto con los métodos de análisis de malware. FOR610 mantiene la formación ayudó a los investigadores forenses, los servicios de emergencia, los ingenieros de certeza y los analistas de amenazas a adquirir habilidades útiles en la investigación de programas destructivos que a menudo tienen como objetivo y atacan los sistemas Windows.

Es probable que comprender la funcionalidad del malware sea un poco más importante para su capacidad de recibir directamente inteligencia de amenazas, responder en el mercado a los informes de ciberseguridad y fortalecer las defensas organizacionales. Esta escuela establece una base sólida: admite la ingeniería inversa de malware utilizando su variedad de utilidades de monitoreo de sistemas y comunidades relacionadas, un desensamblador integral, un depurador enorme y muchas otras herramientas de liberación.

El curso comienza con los conceptos básicos del análisis de software espía, que generalmente le permitirá tomar una decisión final más allá de los resultados manejados automáticamente por la resolución de problemas herramientas. Aprenderá cómo configurar un laboratorio flexible de inmediato cuando necesite poder ver el funcionamiento interno del malware, así como también cómo usar el laboratorio para detectar características de muestras biológicas de malware real. . También aprenda cómo redirigir y luego interceptar el tráfico en múltiples niveles viviendo en el laboratorio para obtener más información junto con indicadores de compromiso. También comenzará a rodar la bola para aprender a realizar un análisis de código de búsqueda profunda con un depurador.

Recomendado: Fortect

¿Estás cansado de que tu computadora funcione lentamente? ¿Está plagado de virus y malware? ¡No temas, amigo mío, porque Fortect está aquí para salvar el día! Esta poderosa herramienta está diseñada para diagnosticar y reparar todo tipo de problemas de Windows, al tiempo que aumenta el rendimiento, optimiza la memoria y mantiene su PC funcionando como nueva. Así que no esperes más: ¡descarga Fortect hoy mismo!

La dirección continúa con una mirada a través de conceptos básicos del lenguaje ensamblador útiles con ingeniería inversa. Podrá examinar el código malicioso con un buen desensamblador y comprender fácilmente los descompiladores para comprender realmente las características importantes además de este flujo de ejecución. Además, toda su familia puede aprender a identificar los componentes comunes de los troyanos examinando los patrones sospechosos de la API de Windows utilizados por el malware.

Los usuarios son aquellos que están inmersos en el análisis de archivos peligrosos de Microsoft Office, RTF, PDF y Cardstock, que se utilizan con frecuencia a pesar de ser parte de un consumidor. golpear la cadena y ser el objetivo. Puede recibir orientación sobre cómo aprender a buscar macros y simplemente amenazas alternativas que pueden presentar estos datos. El curso también le enseñará a su propia organización cómo desofuscar programas de sitios web maliciosos en forma de JavaScript PowerShell y scripts. También obtendrá información sobre cómo examinar el código shell.

Es casi seguro que el malware a menudo se ofusca para dificultar el análisis, por lo que la guía sugiere la eficacia para descomprimir los ejecutables maliciosos de Windows. Aprenderá cómo vaciar asociados con los tipos de programas de la memoria y también eludir las protecciones del empaquetador utilizando el depurador particular y las herramientas de tecnología avanzada. También obtendrá conocimientos prácticos sobre la búsqueda de malware que inyecta HTML y también intercepta las API ocultando su presencia dentro de un diagrama o interrumpiendo la circulación de la información.

La lectura de virus For610 también le enseña cómo lidiar con el malware que intenta evitar ser escaneado. Obtendrá conocimientos sobre cómo detectar la omisión de las medidas de autoprotección generalizadas, incluidos los métodos especiales sin archivo, la omisión de la caja de arena, la dirección errónea del flujo, la detección del depurador, en combinación con otras medidas antianálisis.

El curso finaliza gracias a una serie de obstáculos de “capturar toda la bandera” que los métodos aprendidos en la escuela y permiten que otras empresas reconozcan las habilidades prácticas de la minería de adware en un ambiente divertido.

El aspecto más importante de la práctica práctica de laboratorio de este curso. Le permiten aplicar técnicas de análisis de malware mediante la investigación de malware de forma controlada y señalada. Al elaborar paquetes de entrenamiento, estudiará las opciones de comportamiento de las muestras y examinará el porcentaje exacto de su código. Para satisfacer sus actividades, obtiene Windows listo para usar como máquinas virtuales Linux con fuentes para verificar e interactuar mientras tiene malware.

En resumen, la certificación de evaluación de malware FOR610 le enseñará:

- Cree un entorno de laboratorio controlado y fuera del camino para investigar el código y el comportamiento del malware

- Use herramientas de monitoreo de redes o sistemas para estudiar, por ejemplo, malware con sistemas de archivos, registros, afiliados redes y otros procesos en el entorno de Windows

- Detecte y analice fácilmente la señal de JavaScript maliciosa y otros mecanismos de sitios web que, sin duda, son comúnmente utilizados por los kits de explotación que usan ataques de extremo a extremo

- Control relevante aspectos de un comportamiento de odio de software al interceptar a los visitantes de la página web y parchear el código para un análisis de malware extremadamente eficiente.

- Use otro desensamblador y un buen depurador para que el cliente inspeccione el funcionamiento interno de los ejecutables de Windows malvados.

- Evitar un conjunto de empacadores Green Bay y otras defensas diseñadas por spyware para engañar a los autores novatos identificar, confundir y ralentizar actuar, interceptar las API y tomar medidas para evitar el análisis

- Evaluar la amenaza asociado a través de ve Documentos útiles como archivos PDF además de Microsoft Office

< li>Obtenga indicadores de compromiso (IOC) de ejecutables maliciosos en el mercado para mejorar la respuesta a incidentes y recopilar información de presión .

El proceso de investigación de adware y spyware descrito en el incidente FOR610 ayudaría a los socorristas y otros entusiastas de la seguridad a evaluar la gravedad y el impacto de esa situación informática maliciosa para que la mayoría pudiera planificar acciones de recuperación. Los expertos forenses también pueden obtener información sobre los principales síntomas del malware y proporcionar información en el transcurso de una investigación, incluida la forma de identificar por fin signos de compromiso y aprovechar otra información sobre amenazas para estudiar, contener y contener un incidente.

¿Qué sucede gracias a un sistema malicioso o sospechoso? ¿Qué te dice su mecánica más o menos los objetivos y habilidades del oponente? ¿Qué tan efectivos son los productos de bienestar para el hogar de la compañía contra tales infecciones? ¿Qué cosas pueden fortalecer los cimientos de esta organización de futuros ataques al tipo de estructura? Este curso proporciona las cualidades para responder a estas y otras preguntas altamente recomendadas que son fundamentales para la capacidad de una sola organización para hacer frente a las amenazas y los incidentes de software espía.

Descarga este software y repara tu PC en minutos.El malware se somete a ingeniería inversa al desarmar (ya veces descompilar) un curso de estudio de PC. Este proceso convierte las instrucciones binarias en mnemónicos de código (o construcciones de nivel mucho más costosas) para que los ingenieros a veces puedan ver en qué está trabajando el curso y a qué sistemas afecta.

Tiene dos enfoques para el análisis de adware: análisis estático o lectura activa. El análisis estático examina las muestras de troyanos sin explotar el objeto, mientras que el análisis importante en realidad ejecuta el adware en un entorno controlado y aislado.

Reformat External Hard Drive From Ntfs To Fat32 Mac

Riformattare Il Disco Rigido Esterno Da Ntfs A Fat32 Mac

Formatteer Externe Harde Schijf Van Ntfs Naar Fat32 Mac

Pereformatirovat Vneshnij Zhestkij Disk Iz Ntfs V Fat32 Mac

외장 하드 드라이브를 Ntfs에서 Fat32 Mac으로 재포맷

Reformatar Disco Rigido Externo De Ntfs Para Fat32 Mac

Externe Festplatte Von Ntfs Auf Fat32 Mac Neu Formatieren

Formatera Om Extern Harddisk Fran Ntfs Till Fat32 Mac

Sformatuj Zewnetrzny Dysk Twardy Z Ntfs Na Fat32 Mac

Reformater Le Disque Dur Externe De Ntfs En Fat32 Mac