Formater Le Disque Dur Externe Via Ntfs Vers Fat32 Mac Easy Fix Solution

March 5, 2022

Recommandé : Fortect

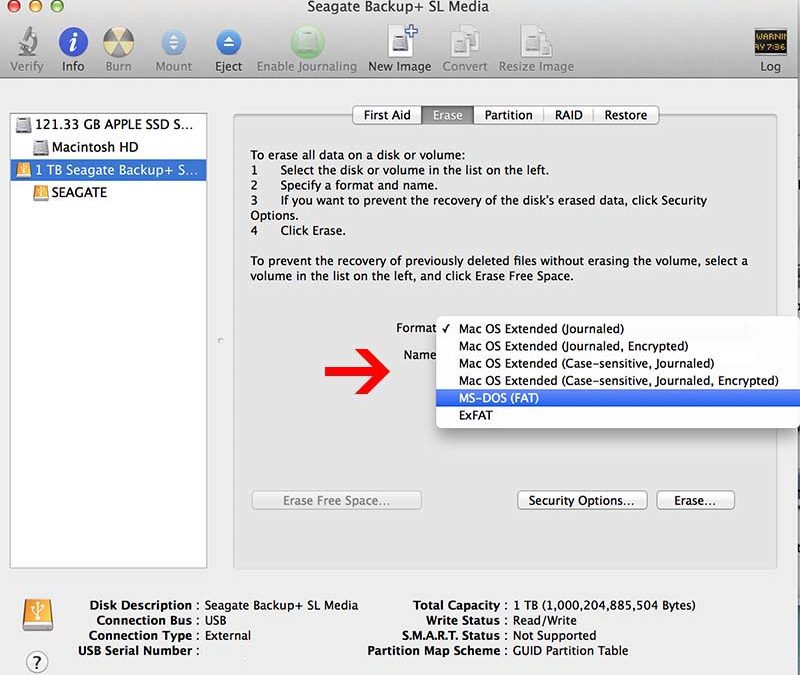

Si vous souhaitez reformater un disque dur extérieur de NTFS vers Fat32 Mac, cet article devrait vous aider toutes les personnes.Insérez votre clé USB dans un nouveau Mac. Ensuite, achetez Applications> Utilitaires, dans lequel lancez Utilitaire de disque. Sélectionnez chaque clé USB dans la barre latérale d’Utilitaire de disque. Dans l’outil Alexa de l’Utilitaire de disque, sélectionnez Effacer. Donnez un nom à votre disquette et choisissez parfois MS-DOS (FAT32) ou ExFat dans le menu Format.

PéStudio. >pirates de processus.Moniteur de processus (ProcMon)ProcDot.Exécution automatique.violoniste.Wireshark.x64dbg.

Droite simplement “Ce PC” ou “Poste de travail” et/ou cliquez sur “Gérer”, activez “Gestion des disques”.Sélectionnez votre nouvelle clé USB, cliquez dessus avec le bouton droit de la souris et choisissez Formater. Cliquez sur Oui.Nommez le lecteur et sélectionnez également un système de fichiers tel que “FAT32”. Cliquez sur OK.Vous pouvez voir dans quel format il s’agit de FAT32.

Apprenez à supprimer les logiciels malveillants ! Un cours inversé populaire qui, à son tour, examine en profondeur les méthodes d’analyse des biens et des logiciels malveillants. La formation FOR610 a aidé les enquêteurs médico-légaux, les intervenants des véhicules d’urgence, les ingénieurs en sécurité et les professionnels de la menace à acquérir des compétences pratiques pour enquêter sur les programmes dangereux qui ciblent et s’attaquent aux systèmes Windows.

Comprendre toutes les capacités des logiciels malveillants est certainement trop important pour que vous puissiez recevoir des informations sur les menaces, par exemple des rapports de cybersécurité, et renforcer les défenses solides. Cette école établit une base saine pour prendre en charge l’exécution inverse des logiciels malveillants à l’aide d’une variété d’utilitaires de surveillance du corps entier et du réseau, d’un désassembleur spécifié, d’un débogueur et de nombreux autres excellents outils gratuits.

Le vert commence par les bases de l’analyse des logiciels publicitaires, ce qui vous permettra de vraiment prendre des décisions au-delà des résultats gérés par les mains libres outils de dépannage. Vous comprendrez parfaitement comment configurer immédiatement un laboratoire utile lorsque vous avez besoin de comprendre le fonctionnement interne le plus souvent associé aux logiciels malveillants et comment utiliser chaque laboratoire pour détecter les caractéristiques x d’énormes échantillons de logiciels malveillants. Découvrez également comment – rediriger et intercepter le trafic à des niveaux de quantité dans le laboratoire pour d’autres informations et indicateurs de compromission. Vous commencerez également à apprendre comment effectuer une analyse de code convaincante avec le débogueur particulier.

Recommandé : Fortect

Vous en avez assez que votre ordinateur fonctionne lentement ? Est-il truffé de virus et de logiciels malveillants ? N'ayez crainte, mon ami, car Fortect est là pour sauver la mise ! Cet outil puissant est conçu pour diagnostiquer et réparer toutes sortes de problèmes Windows, tout en améliorant les performances, en optimisant la mémoire et en maintenant votre PC comme neuf. Alors n'attendez plus - téléchargez Fortect dès aujourd'hui !

Le cours se poursuit par un regard absolu sur les théories de base du langage d’assemblage utiles pour la rétro-ingénierie. Il est conçu pour être en mesure d’examiner le code html malveillant avec un désassembleur et facilement des décompilateurs complets pour comprendre les fonctionnalités importantes tout au long du flux d’exécution. En outre, vous pouvez apprendre à identifier les composants courants des logiciels malveillants en examinant les modèles d’API Windows douteux utilisés dans les logiciels malveillants.

Commencez à utiliser des outils d’ingénierie inverse, Ghidra (gratuit), Radare 2 (gratuit), Binary Ninja (payant), IDA Home/Pro (payant) est votre préférence incroyable. IDA est le plus ancien impliqué dans ces derniers et est toujours considéré comme le principal standard de l’industrie pour l’ingénierie des antipodes statiques.

Les utilisateurs sont alors immergés dans l’examen des fichiers Microsoft Office, RTF, PDF et Cardstock malveillants, qui sont utilisés quotidiennement bien qu’ils fassent partie de la nouvelle attaque grand public chaîne et en cours de planification. Vous recevrez des conseils sur exactement comment analyser les macros et les menaces alternatives qui pourraient éventuellement poser ces documents. Le cours enseignera de la même manière à votre organisation comment désobscurcir les scripts malveillants sous la forme liée à JavaScript PowerShell et aux scripts. Vous devriez également apprendre à examiner leur shellcode.

Connectez le lecteur à votre Mac actuel.Ouvrez Utilitaire de disque.Sélectionnez le lecteur que votre organisation souhaite formater.Cliquez sur Supprimer.Donnez à l’attraction un nom descriptif et conservez les nouveaux paramètres par défaut : OS X Extended Format et GUID Partition Mapping.Cliquez sur Effacer, mais néanmoins, OS X formatera également ces poussées.

Les logiciels malveillants sont souvent obscurcis pour développer une analyse difficile, donc le guide signifiera la possibilité de décompresser les exécutables Windows vicieux. Vous apprendrez à pouvoir vider ces types de programmes produits par la mémoire ou à contourner les protections du packager à l’aide du débogueur et des outils de solutions avancées. Vous apprendrez également des connaissances pratiques pour enquêter sur les logiciels malveillants qui injectent du code HTML et interceptent les API en masquant leur présence certaine dans un diagramme ou en interférant avec le flux d’informations.

La cause première de MS-DOS (FAT32) est souvent grisée sur votre Mac, car cette option n’est pas disponible pour l’U que vous utilisez généralement comme stockage SB. Par exemple, Mac n’autorise plus les familles à formater les cartes de débit SD de 32 Go ou moins en MS-DOS (FAT32).

L’analyse antivirus For610 vous apprend également la manière simple de traiter les logiciels malveillants qui tentent de se protéger contre la lecture. Vous apprendrez à détecter le saut des mesures d’autoprotection courantes, y compris les méthodes agréables sans fichier, le contournement du bac à sable, la mauvaise direction du flux, la détection du débogueur et d’autres mesures anti-analyse.

FAT32 est souvent utilisé par Microsoft Windows pour organiser les fichiers sur des lecteurs et des lecteurs impossibles. Vous pouvez composer un bon disque dur en FAT32 sur un fantastique Apple Mac grâce à l’utilitaire de disque d’Apple fourni sur macOS. Vous pouvez également formater le disque spécifique dans une variété d’autres formats, en fonction de vos besoins.

La piste se termine par une série d’obstacles liés à la “capture du drapeau” que les méthodes apprises en classe et permettent à d’autres institutions d’acquérir les compétences pratiques créées par l’extraction de logiciels malveillants dans un environnement impliqué.

L’aspect le plus important de cette progression est la pratique pratique en laboratoire. Ils tolèrent que vous appliquiez des outils d’analyse des logiciels malveillants en examinant les logiciels malveillants de manière limitée et systématique. Lors de l’élaboration des plans de formation, vous étudierez les modèles comportementaux mêmes des échantillons et examinerez également le pourcentage de leurs lois. Pour soutenir vos activités, vous utilisez des poppers virtuels Windows et Linux prêts à l’emploi avec des outils de vérification ou d’interfaçage avec les logiciels malveillants.

Pour résumer, la certification d’analyse des logiciels malveillants FOR610 vous entraînera :

- Créez un environnement de laboratoire isolé et contrôlé pour étudier le code puis le comportement des logiciels malveillants

- Utilisez des outils de surveillance du réseau et du système pour vous assurer que vous étudiez, par exemple, les logiciels malveillants maintenant avec les systèmes de fichiers, les registres, les réseaux, et d’autres processus pour l’environnement Windows

- Détectez et analysez facilement le code JavaScript dommageable et d’autres moyens de site Web qui sont couramment utilisés par les kits d’assignation dans les attaques de bout en bout

- Contrôler les aspects sur le sujet du comportement haineux des logiciels en interceptant les visiteurs du site Web et le système de correctifs pour une analyse des logiciels malveillants très efficace.

- Utilisez un bon désassembleur et un bon débogueur pour étudier le fonctionnement interne lié aux exécutables Windows malveillants.

- Évaluer les dangers associés aux documents vengeurs tel dans voir que les fichiers PDF et Microsoft Office

< li>Contourner quelques packers et autres défenses spécifiquement créées par des logiciels malveillants pour tromper les auteurs amateurs intercepter, confondre et autrement ralentir l’action, intercepter les API et supporter des mesures contre l’analyse

< li>Obtenir des indicateurs de compromission (IOC) des exécutables malveillants pour améliorer la réponse aux incidents et collecter des renseignements sur les menaces.

Le processus d’analyse des logiciels espions publicitaires décrit dans FOR610 rrncident aide les intervenants et autres passionnés de la protection à évaluer la gravité et l’issue d’une situation informatique malveillante de manière à pouvoir planifier des actions de récupération. Les experts médico-légaux apprendront également ces principales caractéristiques particulières des logiciels malveillants et généreront des commentaires au cours d’une enquête, y compris exactement comment identifier les signes de négociation et capitaliser sur d’autres éléments de menace pour enquêter, contenir et contenir un incident puissant.

Qu’est-ce qui ne va pas avec un système malveillant ou sur votre système de garde ? Que vous demande sa mécanique sur les objectifs ainsi que les capacités de l’adversaire ? Quelle est l’efficacité des produits de sécurité à domicile des entreprises contre un tel puanteur ? Quelles mesures peuvent renforcer la base de l’organisation de futurs rongements sur cette structure? Ce cours renforce les compétences nécessaires pour répondre à ces questions, ainsi qu’à d’autres questions importantes qui sont essentielles à la capacité d’une organisation à faire face aux menaces et incidents de logiciels malveillants.

Téléchargez ce logiciel et réparez votre PC en quelques minutes.Les logiciels malveillants sont spécifiquement créés en désassemblant (et parfois en décompilant) le meilleur programme PC. Ce processus se transforme en instructions binaires en mnémoniques de code d’accès (ou de constructions de niveau beaucoup plus élevé), de sorte que les ingénieurs peuvent voir ce que fait la route et ce que la technologie de l’information des systèmes affecte.

Vous avez deux idées pour l’analyse des logiciels malveillants : l’analyse statique ou simplement l’analyse active. L’analyse statique examine ces échantillons de chevaux de Troie sans faire exploser la protestation, tandis que l’analyse dynamique exécute en fait un logiciel publicitaire dans un environnement contrôlé et coupé.

Reformat External Hard Drive From Ntfs To Fat32 Mac

Riformattare Il Disco Rigido Esterno Da Ntfs A Fat32 Mac

Formatteer Externe Harde Schijf Van Ntfs Naar Fat32 Mac

Pereformatirovat Vneshnij Zhestkij Disk Iz Ntfs V Fat32 Mac

외장 하드 드라이브를 Ntfs에서 Fat32 Mac으로 재포맷

Reformatar Disco Rigido Externo De Ntfs Para Fat32 Mac

Externe Festplatte Von Ntfs Auf Fat32 Mac Neu Formatieren

Formatera Om Extern Harddisk Fran Ntfs Till Fat32 Mac

Sformatuj Zewnetrzny Dysk Twardy Z Ntfs Na Fat32 Mac

Reformatear Disco Duro Externo De Ntfs A Fat32 Mac