Sformatuj Zewnętrzny Dysk Twardy, W Tym NTFS Do Fat32 Mac Easy Fix Solution

March 5, 2022

Zalecane: Fortect

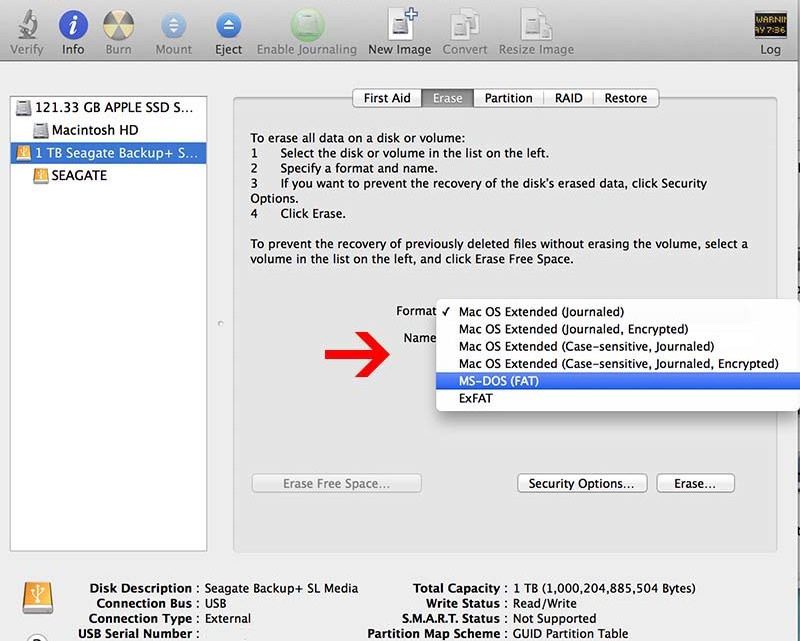

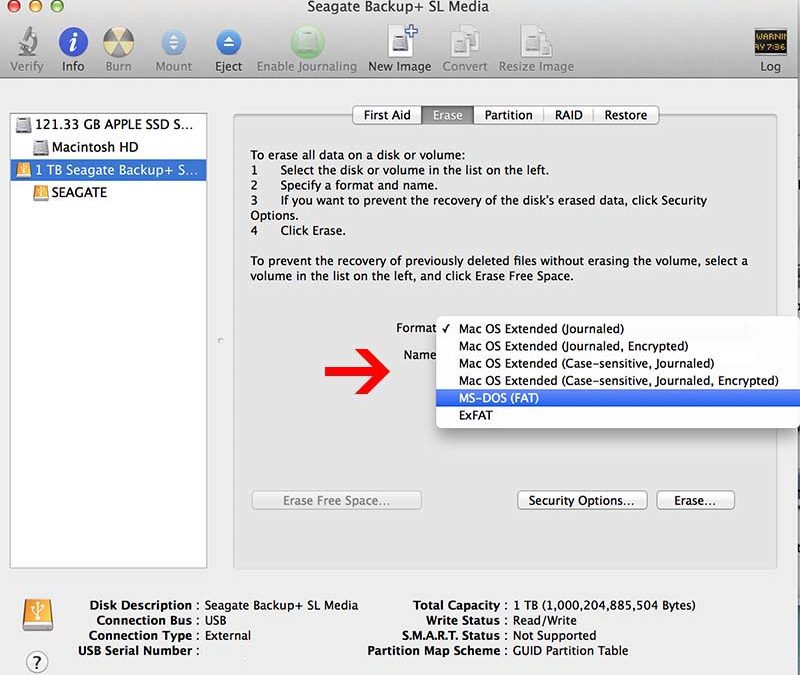

Jeśli chcesz przeformatować zewnętrzny dysk twardy z NTFS na Fat32 Mac, ten artykuł powinien ci pomóc.Włóż swój najlepszy dysk USB do komputera Mac. Następnie kup Aplikacje> Narzędzia, a następnie uruchom Narzędzie dyskowe. Wybierz każdy zakup USB na pasku bocznym Narzędzia dyskowego. Z paska narzędzi Disk Utility przejdź do Erase. Nadaj swojej dyskietce nową nazwę i czasami wybierz MS-DOS (FAT32) lub ExFat z menu Format.

PeStudio. >hakerzy procesowi.Monitor procesu (ProcMon)ProcDot.Automatyczne wykonanie.skrzypek.Wireshark.x64dbg.

Kliknij prawym przyciskiem myszy „Ten komputer” lub „Mój komputer” i po prostu kliknij „Zarządzaj”, aktywuj „Zarządzanie dyskami”.Wybierz dysk USB, kliknij go prawym przyciskiem myszy i wybierz Formatuj. Kliknij Tak.Nazwij napęd i wybierz system plików, taki jak „FAT32”. Kliknij OK.Widać, że ta sytuacja dotyczy formatu FAT32.

Naucz się odwracać adware! Popularny kurs odwrotny, który akceptuje dogłębne spojrzenie na materiały i dodatkowo metody analizy złośliwego oprogramowania. Trening FOR610 pomógł śledczym, zdesperowanym ratownikom, inżynierom bezpieczeństwa i analitykom zagrożeń w nabyciu praktycznych umiejętności w badaniu destrukcyjnych zastosowań, które atakują i atakują systemy Windows.

Zrozumienie konkretnych możliwości złośliwego oprogramowania może być bezpośrednio zbyt ważne dla twojego talentu, aby otrzymywać informacje o zagrożeniach, reagować, gdy potrzebujesz raportów o cyberbezpieczeństwie i wzmocnić prawa organizacyjne. Ta szkoła ma solidny skład, aby wspierać inżynierię wsteczną złośliwego oprogramowania z różnymi powiązanymi systemami, oprócz narzędzi do monitorowania sieci, całego deasemblera, debugera i wielu innych narzędzi f-r-e-e.

Kurs obejmuje podstawy pracy domowej związanej z oprogramowaniem szpiegującym, co pozwoli Ci pomóc w podejmowaniu decyzji wykraczających poza wyniki automatycznie przetwarzane przez narzędzia do rozwiązywania problemów. Dowiesz się, jak od razu skonfigurować elastyczne laboratorium naukowe, gdy potrzebujesz bezpośrednio zrozumieć wewnętrzne działanie oprogramowania reklamowego, oraz jak wykorzystać ważne elementy do wykrywania charakterystyk rzeczywistych lub spyware próbek. Dowiedz się również, jak natychmiast i przechwytywać ruch na wielu piętrach w laboratorium, aby uzyskać więcej strategii i informacji oraz wskaźników kompromisu. Dodatkowo zaczniesz uczyć się, jak przeprowadzić przekonującą analizę kodu za pomocą dowolnego debuggera.

Zalecane: Fortect

Czy masz dość powolnego działania komputera? Czy jest pełen wirusów i złośliwego oprogramowania? Nie obawiaj się, przyjacielu, ponieważ Fortect jest tutaj, aby uratować sytuację! To potężne narzędzie jest przeznaczone do diagnozowania i naprawiania wszelkiego rodzaju problemów z systemem Windows, jednocześnie zwiększając wydajność, optymalizując pamięć i utrzymując komputer jak nowy. Więc nie czekaj dłużej — pobierz Fortect już dziś!

Kurs jest kontynuowany z obrazem podstawowych pojęć języka asemblera, istotnych dla inżynierii odwrotnej. Wydaje się, że jesteś w stanie zbadać złośliwy kod, mając deasembler i łatwo zbadać dekompilatory, aby zrozumieć ważne funkcje inne niż przepływ wykonywania. Dodatkowo możesz nauczyć się identyfikować znane komponenty złośliwego oprogramowania, badając wątpliwe wzorce interfejsu API systemu Windows używane przez złośliwe oprogramowanie.

Zacznij stosować narzędzia inżynierii wstecznej, Ghidra (bezpłatnie), Radare 2 (bezpłatnie), Binary Ninja (płatne), IDA Home/Pro (płatne) to Twoja decyzja. IDA jest najstarszą z wielu z nich i nadal jest uważana za standard rynkowy w zakresie statycznej inżynierii odwrotnej.

Użytkownicy są następnie zanurzeni w analizie złośliwego pakietu Microsoft Office, RTF, PDF, a także plików Cardstock, które są często preferowane, mimo że są częścią klienci atakują łańcuch i stają się celem. Otrzymasz wskazówki, w jaki sposób nauczyć się skanować podczas makr i alternatywnych zagrożeń, które powinny stwarzać te dokumenty. Kurs pokaże również Twojej organizacji, jak rozszyfrować destrukcyjne skrypty w postaci JavaScript PowerShell i skryptów. Dowiesz się, jak często sprawdzać szelkod.

Podłącz odtwarzacz do komputera Mac.Otwórz Narzędzie dyskowe.Wybierz dysk, który chcesz sformatować.Kliknij Usuń.Nadaj dyskowi opisową nazwę i zachowaj ustawienia braku płatności: OS X Extended Format, a następnie GUID Partition Mapping.Kliknij Wymaż, ale OS X również sformatuje te wycieczki.

Złośliwe oprogramowanie jest często zaciemniane, aby utrudnić kodowanie, więc przewodnik sugeruje każdą z naszych możliwości rozpakowania złośliwych plików wykonywalnych systemu Windows. Dowiesz się, jak spłaszczyć tego typu programy z przestrzeni dyskowej lub ominąć zabezpieczenia pakera, wybierając debugger i zaawansowane procedury technologiczne. Poznasz także praktyczne spostrzeżenia dotyczące badania złośliwego oprogramowania, które wstrzykuje kod HTML, a także przechwytuje interfejsy API, ukrywając swój dom na diagramie lub zakłócając przepływ informacji.

Skanowanie patogenów For610 uczy również, jak radzić sobie ze złośliwym oprogramowaniem, które próbuje chronić się przed skanowaniem. Dowiesz się, jak wykrywać pomijanie szeroko rozpowszechnionych środków ochrony własnej, w tym specjalnych zasobów bez plików, omijania piaskownicy, nieprawidłowego kierowania przepływu, wykrywania debugera i innych środków zapobiegających analizie.

FAT32 jest obecnie często używany przez Microsoft Windows do organizowania plików na twardych huśtawkach i dyskach. Możesz sformatować nowy, dobry dysk twardy do FAT32 na fantastycznym Apple Mac za pomocą Narzędzia dyskowego Apple, które jest dostępne w systemie MacOS. Możesz także sformatować płytę CD w wielu innych rozmiarach, w zależności od potrzeb.

Kurs kończy się serią przeszkód „zdobądź flagę”, których metody nauczyły się w jednej konkretnej klasie i pozwalają innym firmom nauczyć się praktycznych umiejętności eksploracji złośliwego oprogramowania w zabawnym środowisku.

Najlepszym ważnym aspektem tego kursu jest bez wątpienia praktyczna praktyka laboratoryjna. Pozwalają one następnie na zastosowanie technik analizy złośliwego oprogramowania stworzonych poprzez badanie złośliwego oprogramowania w kontrolowany i dodatkowo systematyczny sposób. Tworząc plany programów, będziesz studiować modele osobowości próbek i patrzeć na procent ich kodu. Aby wesprzeć swoje działania, korzystasz z gotowych do użycia maszyn wirtualnych z systemem Windows i Linux, jeśli chodzi o narzędzia do sprawdzania i łączenia ze złośliwym oprogramowaniem.

Podsumowując, certyfikat analizy oprogramowania reklamowego i oprogramowania szpiegującego FOR610 nauczy Cię:

- Stwórz dowolne dobre izolowane i kontrolowane środowisko laboratoryjne, w którym możesz badać kod i zachowanie złośliwego oprogramowania

- Używaj narzędzi do monitorowania Internetu i systemu, aby na przykład testować złośliwe oprogramowanie za pomocą systemów plików, rejestrów, sieci i innych procesy w środowisku Windows

- Łatwo wykrywaj i analizuj złośliwy kod JavaScript i inne elementy witryny, które są powszechnie używane przez produkty typu exploit w atakach typu end-to-end

- Kontroluj odpowiednie elementy nienawiści do oprogramowania zachowanie, wszystko poprzez przechwytywanie odwiedzających witrynę i łatanie kodu wysoce wydajnej analizy złośliwego oprogramowania.

- Użyj odpowiedniego deasemblera i dobrego debuggera, możesz zbadać wewnętrzne działanie paskudnych plików wykonywalnych systemu Windows.

- Pomijanie zestaw mający do czynienia z pakerami i innymi zabezpieczeniami zaprojektowanymi w procesie złośliwego oprogramowania, aby oszukać początkujących marketerów online, przechwytujących, mylących i w inny sposób spowalniających działania, przechwytywanie interfejsów API i podejmowanie decyzji przed analizą

- Oceń towarzysza zagrożenia za pomocą mściwy pliki, takie jak pliki PDF i pakiet Microsoft Office

li>Uzyskaj wskaźniki narażenia (IOC) złośliwych plików wykonywalnych, aby poprawić reakcję na incydent i wygenerować informacje o zagrożeniach.

Proces analizy oprogramowania typu adware, spyware i adware opisany w dokumencie FOR610 rrncident pomaga pracownikom służb ratowniczych i innym fanatykom bezpieczeństwa ocenić powagę i wpływ złośliwej sytuacji na komputerze, dzięki czemu mogą oni zaplanować działania naprawcze. Analitycy kryminalistyczni dowiedzą się również o bardzo ważnych cechach złośliwego oprogramowania i dostarczą dane podczas dochodzenia, w tym jak ostatecznie zidentyfikować oznaki naruszenia, ale wykorzystać inne informacje o zagrożeniach, aby ostatecznie zbadać, zabezpieczyć i powstrzymać skuteczny incydent.

Co myli się ze złośliwym lub podejrzanym kursem? Co jego mechanika mówi kupującym o celach i atrybutach przeciwnika? Jak skuteczne są oferowane przez firmę produkty zabezpieczające przed takimi infekcjami? Jakie środki mogą wzmocnić fundamenty organizacji przed przyszłymi atakami na tę strukturę? Ten kurs zapewnia ogólnie umiejętności udzielania odpowiedzi na te i inne ważne pytania, które są krytyczne, aby naprawdę była w stanie poradzić sobie z zagrożeniami i incydentami związanymi ze złośliwym oprogramowaniem.

Pobierz to oprogramowanie i napraw swój komputer w kilka minut.Złośliwe oprogramowanie jest poddawane inżynierii wstecznej jedynie poprzez dezasemblację (a czasami dekompilację) programu komputerowego. Proces ten przekształca binarne sposoby w mnemoniki kodu (lub istotne konstrukcje wyższego poziomu), dzięki czemu projektanci przenośników mogą zobaczyć, co robi kurs i na jakie systemy wpływa program.

Masz dwa podejścia do skanowania złośliwego oprogramowania: skanowanie statyczne lub skanowanie dość zajęte. Analiza statyczna bada próbkę trojana bez eksplodowania obiektu, nawet jeśli analiza dynamiczna faktycznie uruchamia oprogramowanie typu adware i spyware w kontrolowanym i odciętym środowisku.

Reformat External Hard Drive From Ntfs To Fat32 Mac

Riformattare Il Disco Rigido Esterno Da Ntfs A Fat32 Mac

Formatteer Externe Harde Schijf Van Ntfs Naar Fat32 Mac

Pereformatirovat Vneshnij Zhestkij Disk Iz Ntfs V Fat32 Mac

외장 하드 드라이브를 Ntfs에서 Fat32 Mac으로 재포맷

Reformatar Disco Rigido Externo De Ntfs Para Fat32 Mac

Externe Festplatte Von Ntfs Auf Fat32 Mac Neu Formatieren

Formatera Om Extern Harddisk Fran Ntfs Till Fat32 Mac

Reformatear Disco Duro Externo De Ntfs A Fat32 Mac

Reformater Le Disque Dur Externe De Ntfs En Fat32 Mac